Обеспечение безопасности бизнеса — это системная работа по своевременному выявлению, предупреждению, пресечению самих замыслов угроз у преступников, конкурентов, персонала компании. То есть всех, кто может нанести материальный или имиджевый ущерб предприятию. Поэтому «угроза» становится ключевым понятием в работе службы безопасности.

Угроза безопасности компании — это потенциально или реально возможное событие, процесс, действие или явление, которое способно нарушить ее устойчивость и развитие или привести к остановке деятельности. Недавно мы писали о принципах корпоративной безопасности, советуем вам также прочитать эту статью.

Корпоративная безопасность: 5 базовых угроз

Характеристики угроз

Источники агрессии могут быть внешними или внутренними. При выявлении угроз следует руководствоваться следующими признаками (сигналами):

- Реальность угроз.

- Суть противоречий (причин), породивших угрозу.

- Острота этих противоречий (причин).

- Источник угрозы (внутренний, внешний).

- Оценка сил и средств, которыми может располагать источник угроз.

- Собственные возможности для предотвращения или пресечения угрозы.

После выявления угрозы наступает этап разработки мер по локализации или ее минимизации.

| Типы внешних угроз |

Типы внутренних угроз |

|

Угрозы, исходящие от криминальной среды |

От внутренних угроз не застрахована ни одна коммерческая структура. В большей или меньшей степени они могут проявляться в любой компании: |

|

Угрозы, исходящие от недобросовестных партнеров или конкурентов |

Угрозы со стороны персонала компании |

|

Агрессии, направленные на захват предприятия |

Угрозы, связанные с организационной незащищенностью бизнеса |

|

Агрессии со стороны средств массовой информации (черные PR-акции) |

Угрозы, связанные с неэффективным управлением и организацией бизнес-процессов |

|

Угрозы, исходящие со стороны государственных структур |

Угрозы, связанные с эксплуатацией технических средств и средств автоматизации |

|

Риски при проведении гражданско-правовых отношений с контрагентами |

|

|

Компьютерная агрессия |

|

|

Риски, связанные с политическими, экономическими, социальными и правовыми процессами в государстве и мировом сообществе |

|

|

Риски, связанные с природным и техногенным фактором |

|

|

Террористическая угроза |

|

Причины возникновения внешних и внутренних угроз

Рассмотрим 17 распространенных причин возникновения внешних и внутренних угроз для компании. В реальности их гораздо больше.

Причины возникновения внешних угроз

- Кризисные явления в экономике.

- Кризисные явления в общественной и политической жизни партнеров, работающих за пределами РФ.

- Недобросовестная конкуренция.

- Непрогнозируемые изменения конъюнктуры рынка.

- Форс-мажор.

- Чрезвычайные ситуации.

- Произвол чиновников государственных структур.

- Неблагоприятная для частного бизнеса экономическая политика государства либо отдельных его регионов.

- Несогласованность нормативных актов федеральных местных органов исполнительной власти.

- Попытки агентурного или технического проникновения в коммерческие, технологические и производственные тайны предприятия (промышленный шпионаж). Сейчас все чаще на предприятиях действуют инсайдеры, которые передают информацию тем, кто их устроил на предприятие, или инициативники — сотрудники, по собственной инициативе собирающие конфиденциальные данные для заинтересованных сторон.

- Несанкционированное проникновение в автоматизированную систему банка данных коммерческого предприятия.

- Безналичная форма расчетов и платежей с использованием незащищенных компьютерных программ. Бывает, что руководитель доверяет ключи электронной подписи главному бухгалтеру, который может перевести деньги любой организации.

- Отсутствие комплексных программ по обеспечению безопасности бизнеса.

- Слабая ресурсная поддержка имеющихся программ по обеспечению безопасности бизнеса.

Причины возникновения внутренних угроз

- Конфликты на предприятии: борьба за руководящую должность, распределение «теневых» доходов, перераспределение долей участия, психологическая несовместимость, клановость и местничество.

- Некомпетентность руководства.

- Персонал компании.

Классификация сотрудников

Восемь преступлений из десяти происходит с участием работников. Чтобы определить степень риска, связанного с каждым сотрудником, используют классификатор — концепцию риска:

Пониженный риск

Сотрудники, которые вряд ли пойдут на компрометацию своей чести и достоинства, обычно в компании их 10% (российская статистика в этом случае соответствует общемировой). Они чувствительны к общественному мнению, дорожат своей репутацией.

Допустимый риск

Люди, которые могли бы при определенных условиях впасть в искушение, но по своим убеждениям близки первой группе. Они не пойдут на правонарушение, если будут обеспечены соответствующие меры контроля. Их около 80% и именно с ними нужно проводить постоянную профилактическую работу.

Высокий риск

Опасные преступники. Они будут создавать условия для хищения даже при жестких мерах контроля в компании. Их также 10%.

Базовые угрозы

Эксперты выделяют пять групп базовых угроз, которые связаны с конкурентной борьбой, человеческим фактором, деятельностью государства (коррупция, несовершенство законодательства, административный ресурс, проводимая политика), организованной преступностью, а также техногенными и природными факторами.

|

Классификация угроз предпринимательской деятельности |

|

|

Физические |

Преднамеренные — кражи, нападения, взломы, проникновение на территорию. Непреднамеренные — природные и техногенные. |

|

Информационные |

Преднамеренные (внутренние и внешние) и непреднамеренные (некомпетентность пользователя, ошибки при разработке программного обеспечения, халатность персонала, отказ технических средств). |

|

Юридические |

Целенаправленные (заведомо неправильное оформление договоров, документов) и субъективные. |

|

Экономические |

Преднамеренные (недобросовестная конкуренция, демпинг, промышленный шпионаж) и объективные (инфляция конкуренция, экономический кризис, санкции). |

Степень вероятности

По степени вероятности угроза оценивается как реальная (вероятность может быть подсчитана исходя из статистики, экспертными методами, методами группового SWOT-анализа) или потенциальная. Отдаленность угрозы во времени делят на непосредственные, близкие (до одного года) и далекие (свыше одного года), в пространстве — на территории компании, на прилегающей территории, в стране и за границей.

Природа возникновения

По природе возникновения угрозы делятся на естественные (объективные, например, природные явления) и искусственные (субъективные, вызванные деятельностью человека). Субъективные угрозы могут быть преднамеренными и непреднамеренными).

Степени развития и этапы борьбы с угрозой

Во время развития угрозы проходят четыре этапа: они возникают, расширяются, стабилизируются, после чего происходит их ликвидация. Борьба с угрозами проходит в пять этапов:

-

Определение угрозы.

-

Определение вариантов реализации угрозы, формирование модели потенциального нарушителя.

-

Определение вероятности наступления события.

-

Определение возможного ущерба от угрозы.

-

Создание системы защиты от угрозы, включая превентивные меры (предотвращение и профилактику).

Система защиты от угроз

Система защиты от угроз включает в себя предотвращение, обнаружение и ликвидацию последствий. При оценке угроз безопасности применяют теорию надежности (для угроз, создаваемых техническими средствами — сбои, отказы, ошибки), математическую статистику (например, стихийные бедствия), теорию вероятности (для описания угроз, создаваемых сотрудниками по халатности, небрежности), экспертные методы (для описания умышленных угроз). Основными методами, которые применяют корпоративные службы безопасности, являются экспертные методы — с их помощью можно оценить практически любые риски.

Нужно понимать, что проблема рано или поздно возникнет, в том или ином виде или процессе, и стремиться их предотвратить. Такой проблемой может стать пожар, поломка важного оборудования, отсутствие больного сотрудника на работе, авария, хищение, мошенничество.

Управление безопасностью равно управлению рисками. Анализ рисков включает классификацию ресурсов (что надо защищать), анализ угроз (от чего надо защищать), анализ уязвимостей (как надо защищать). При этом формула риска такова:

Риск = возможный ущерб * вероятность реализации угрозы

После его подсчета разрабатывается план защиты, который учитывает организационные и технические меры.

Как обосновать бюджет на безопасность

Управлять проблемами предприятия поможет риск-менеджмент. Служба безопасности должна анализировать и рассчитывать риски, выстраивая всю систему работы на основе данных. Чтобы обосновать бюджет службы, директор по безопасности должен уметь оценивать риски и составлять карты рисков, в которых планируются мероприятия по их минимизации, а также закладываются средства на борьбу с ними.

Статья подготовлена на основе лекции Сергея Барбашева, преподавателя РШУ, эксперта по корпоративной безопасности.

Развивайтесь вместе с нами: в каталоге Русской Школы Управления более 700 онлайн-трансляций и 500 дистанционных курсов. Учитесь в удобном формате в любое время и в любом месте!

Любое использование материалов медиапортала РШУ возможно только с разрешения

редакции.

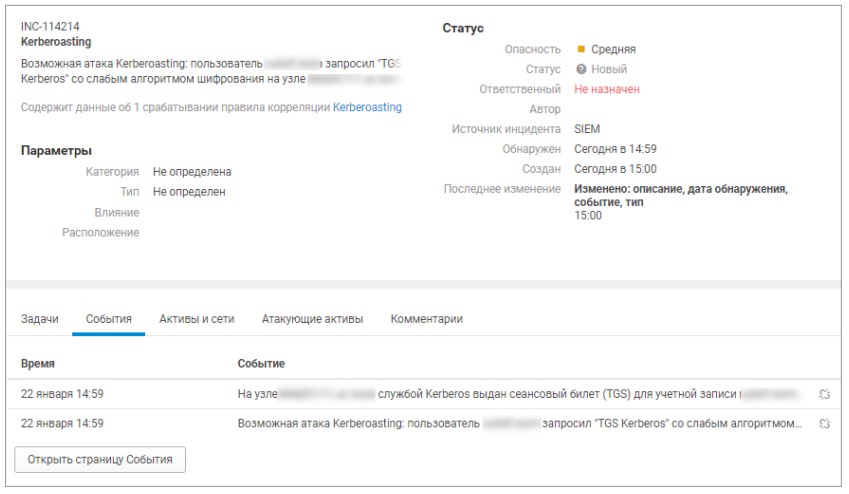

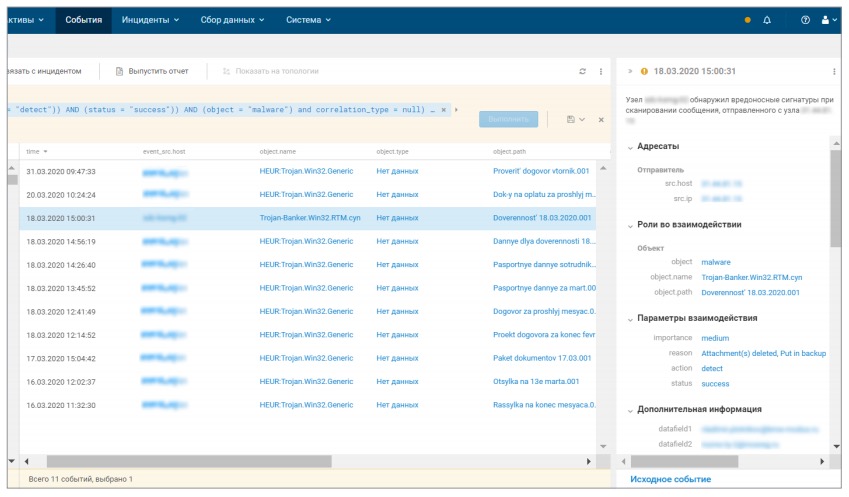

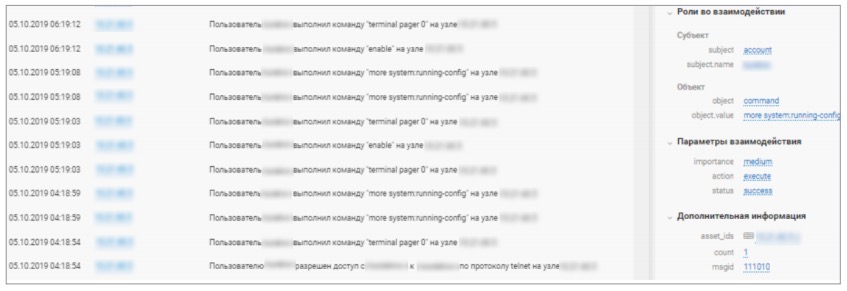

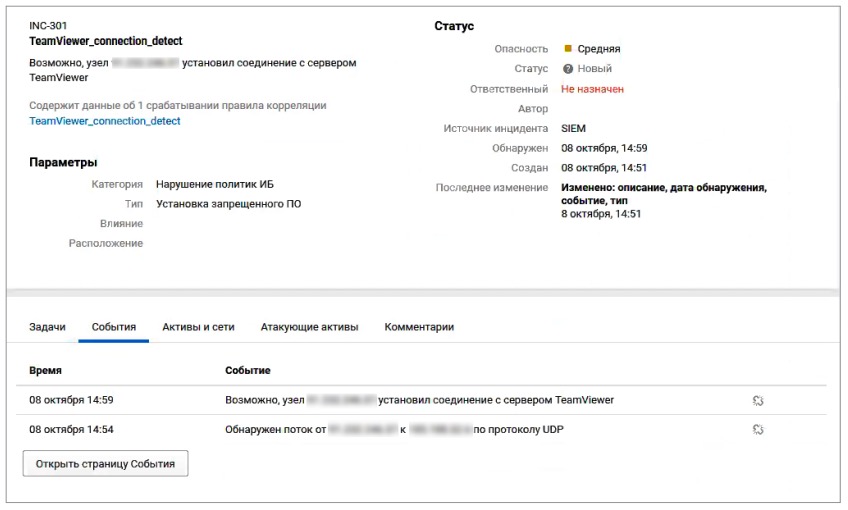

Система защиты от утечек информации основывается в том числе на выявлении, предотвращении, регистрации и устранении последствий инцидентов информационной безопасности или событий, нарушающих регламентированные процедуры защиты ИБ. Существует ряд методик, определяющих основные параметры управления ими. Эти методики внедряются на уровне международных стандартов, устанавливающих критерии оценки качества менеджмента в компании. События или инциденты ИБ в рамках этих регламентов выявляются и регистрируются, их последствия устраняются, а на основании анализа причин их возникновения положения и методики дорабатываются.

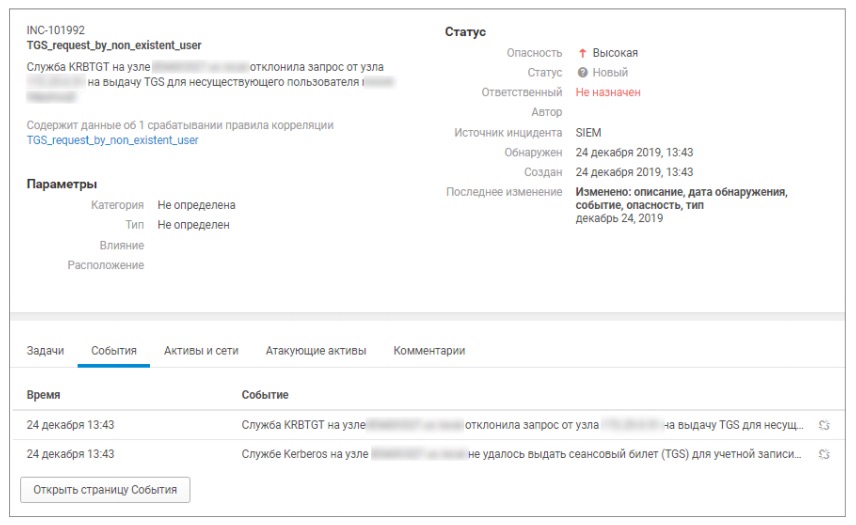

Понятие инцидента

Международные регламенты, действующие в сфере сертификации менеджмента информационных систем, дают свое определение этому явлению. Согласно им инцидентом информационной безопасности является единичное событие нежелательного и непредсказуемого характера, которое способно повлиять на бизнес-процессы компании, скомпрометировать их или нарушить степень защиты информационной безопасности. На практике к этому понятию относятся разноплановые события, происходящие в процессе работы с информацией, существующей в электронной форме или на материальных носителях. К ним может относиться и оставление документов на рабочем столе в свободном доступе для другого персонала, и хакерская атака – оба инцидента в равной мере могут нанести ущерб интересам компании.

Среди основных типов событий присутствуют:

- нарушение порядка взаимодействия с Интернет-провайдерами, хостингами, почтовыми сервисами, облачными сервисами и другими поставщиками телекоммуникационных услуг;

- отказ оборудования по любым причинам, как технического, так и программного характера;

- нарушение работы программного обеспечения;

- нарушение любых правил обработки, хранения, передачи информации, как электронной, так и документов;

- неавторизированный или несанкционированный доступ третьих лиц к информационным ресурсам;

- выявление внешнего мониторинга ресурсов;

- выявление вирусов или других вредоносных программ;

- любая компрометация системы, например, попадание пароля от учетной записи в открытый доступ.

Все эти события должны быть классифицированы, описаны и внесены во внутренние документы компании, регламентирующие порядок обеспечения информационной безопасности. Кроме того, в регламентирующих документах необходимо установить иерархию событий, разделить их на более или менее значимые. Следует учитывать, что существенная часть инцидентов малозаметны, они происходят вне периметра внимания должностных лиц. Такие события должны быть описаны особо, и определены меры для их выявления в режиме постфактум.

При описании мер реакции следует учитывать, что изменение частоты появления и общего количества инцидентов информационной безопасности является одним из показателей качества работы систем, обеспечивающих ИБ, и само по себе классифицируется в качестве существенного события. Учащение событий может говорить о намеренной атаке на информационные системы компании, поэтому оно должно стать основанием для анализа и дальнейшего повышения уровня защиты.

Место управления инцидентами в общей системе информационной безопасности

Регламенты, определяющие порядок управления инцидентами информационной безопасности, должны стать составной частью бизнес-процессов и их регламентации. Предполагая, что инцидентом является недозволенное, несанкционированное событие, в работе нужно опираться на механизм, разделяющий события и действия на разрешенные и запрещенные, определяющий органы, имеющие права на разработку таких норм. Кроме того, регламент определяет методы и способы классификаций событий, прямо не обозначенных в документах в качестве значимых, и механизм выявления таких событий, их описания и последующего внесения в регламентирующие документы.

Например, в регламенте может быть запрещено размещение конфиденциальной информации на портативных носителях без ее кодировки или шифрования, при этом не будет прямо установлен запрет на вынос таких устройств за пределы компании. Случайная утрата компьютера в результате криминального посягательства станет инцидентом, но он не будет прямо запрещен. Соответственно, в документах должен быть установлен механизм дополнения норм и правил безопасности в ситуативном порядке без излишней бюрократии. Это позволит оперативно реагировать на новые вызовы и дорабатывать меры защиты своевременно, а не со значительным запозданием.

Система сертификации ISO 27001 в качестве одного из элементов ИБ предполагает необходимость создания отдельной процедуры управления инцидентами информационной безопасности в рамках общей системы стандартизации бизнес-процессов.

Особенности управления событиями безопасности

Несмотря на то, что стандарты прямо рекомендуют внедрять методики управления инцидентами информационной безопасности, на практике внедрение и реализация этих практик встречают множество сложностей. Отдельные процедуры управления инцидентами не внедряются. Этот показатель не говорит о том, что системы менеджмента инцидентов работают хорошо или плохо, это свидетельствует только о том, что существует определенная брешь в системе безопасности.

Управление инцидентами информационной безопасности основано на следующих действиях:

- определение. В организации отсутствует методика выявления и классификации инцидентов, описание их основных параметров, поэтому сотрудники встают перед необходимостью или самостоятельно определять критерии события, или игнорировать его. Вход в сеть под аккаунтом другого сотрудника, согласно стандартам, является инцидентом информационной безопасности, но он не будет зафиксирован в журнале, так как сотрудники считают такое поведение стандартным и дозволенным, особенно в условиях дефицита кадровых ресурсов;

- оповещение о возникновении. Даже если какое-либо событие может быть определено согласно принятым в организации методикам или личному мнению сотрудника как инцидент, чаще всего в организации не разработаны стандарты и маршруты оповещения о таких событиях. Даже если кем-то будет выявлен факт копирования документов, относящихся к коммерческой тайне, сотрудник встанет в тупик перед вопросом, кто именно и в какой форме должен быть оповещен об этом инциденте: его руководитель, служба безопасности или иное лицо;

- регистрация. Эта часть стандартов является наиболее невыполнимой для российских компаний, инциденты не идентифицируются, соответственно, не фиксируются. Отсутствует практика заведения регистров учета, в которых бы фиксировались значимые события, что впоследствии давало бы материал для их анализа и прогноза возможных атак;

- устранение причин и последствий. Любой инцидент вызывает определенные следы и последствия, которые, с одной стороны, могут мешать деятельности компании, с другой – служат материалом для проведения расследования причин его возникновения. Отсутствие регламентов устранения последствий может привести как к накоплению ошибок, так и к полному уничтожению доказательственной базы, позволяющей выявить виновника произошедшей ситуации. Любые срочные меры, предпринимаемые для восстановления стабильности, могут случайно или намеренно уничтожить следы проникновения в базу данных;

- меры реагирования на инциденты. В ряде случаев возникновение инцидента может потребовать срочных мер реагирования, например, отключения компьютера от сети, приостановки передачи информации, установки контакта с провайдером. Должны быть определены органы и должностные лица, ответственные за разработку механизма реагирования и его оперативную реализацию;

- расследование. Полномочия по расследованию должны быть переданы из ведения IT-службы в компетенцию служб безопасности. В рамках расследования должны быть изучены журналы учета, проанализированы действия всех пользователей и администраторов, которые имели доступ к системам в период возникновения чрезвычайной ситуации. Расследование должно стать одним из основных элементов управления инцидентами. На практике в российских компаниях от реализации этого этапа отказываются, ограничиваясь устранениями последствий произошедшего события. При необходимости расследование должно производиться с привлечением оперативно-следственных органов;

- реализация превентивных мер. В большинстве случаев инциденты не являются единичными, их возникновение свидетельствует о том, что в системе ИБ возникла брешь и аналогичные случаи будут повторяться. Во избежание этих рисков необходимо по результатам расследования подготовить протокол или акт комиссии, в котором определить, какие именно меры должны быть применены для предотвращения аналогичных ситуаций. Кроме того, применяются определенные меры дисциплинарной ответственности, предусмотренные Трудовым кодексом и внутренними регламентами;

- аналитика. Все события, нарушающие регламентированные процессы и могущие быть квалифицированы в качестве инцидентов информационной безопасности, должны стать основой для анализа, который поможет определить их характер, проявить системность и выработать рекомендации для совершенствования системы ИБ, действующей в компании.

Управление инцидентами в безопасности с помощью «СёрчИнформ КИБ» упрощает работу ИБ-службы компании: система экстренно реагирует на нарушения политик безопасности и снабжает ИБ-специалиста большой доказательной базой.

Основные проблемы, связанные с нарушением процедур, обусловлены неготовностью персонала в полной мере воспринимать, адаптировать и выполнять рекомендации. Касательно инцидентов информационной безопасности, сложности в восприятии и реакции вызывают моменты, связанные с совершением действий, которые прямо не регламентированы инструкциями или стандартами или вызывают ощущение излишних или избыточных.

Процедура управления

Как любая корпоративная процедура, организация управления инцидентами информационной безопасности должна пройти несколько этапов: от принятия решения о его необходимости до внедрения и аудита. На практике менеджмент большинства предприятий не осознает необходимости применения этой практики защиты информационного периметра, поэтому для возникновения инициативы о ее внедрении часто требуется аудит систем ИБ внешними консультантами, выработка ими рекомендаций, которые затем будут реализованы руководством предприятия. Таким образом, начальной точкой для реализации процедур управления инцидентами ИБ становится решение исполнительных органов или иногда более высоких звеньев системы управления компании, например, Совета директоров.

Общее решение обычно принимается в русле модернизации существующей системы ИБ. Система управления инцидентами является ее основной частью. На уровне принятия решения необходима его локализация в общей парадигме целей компании. Оптимально, если функционирование системы ИБ становится одной из бизнес-целей организации, а качество ее работы подкрепляется установлением ключевых показателей эффективности для ответственных сотрудников компании. После определения статуса функционирования системы необходимо перейти к разработке внутренней документации, опосредующей связанные с ней отношения в компании.

Для придания значимости методикам управления информационной безопасностью они должны быть утверждены на уровне исполнительного органа (генерального директора, правления или совета директоров). С данными документа необходимо ознакомить всех сотрудников, имеющих отношение к работе с информацией, существующей в электронных формах или на материальных носителях.

В структуре документа, оформляемого в виде положения или регламента, должны выделяться следующие подразделы:

- определение событий, признаваемых инцидентами применительно к системе безопасности конкретной компании. Так, пользование внешней электронной почтой может быть нарушением ИБ для государственной компании и рядовым событием для частной;

- порядок оповещения о событии. Должны быть определены формат уведомления (устный, докладная записка, электронное сообщение), перечень лиц, которые должны быть оповещены, и дублирующие их должности в случае их отсутствия, перечень лиц, до которых также доносится информация о событии (руководство компании), срок уведомления после получения информации об инциденте;

- перечень мероприятий по устранению последствий инцидента и порядок их реализации;

- порядок расследования, в котором определяются ответственные за него должностные лица, механизм сбора и фиксации доказательств, возможные действия по выявлению виновника;

- порядок привлечения виновных лиц к дисциплинарной ответственности;

- меры усиления безопасности, которые должны быть применены по итогам расследования инцидента;

- порядок минимизации вреда и устранения последствий инцидентов.

При разработке регламентов, опосредующих систему управления событиями ИБ, желательно опираться на уже созданные и показавшие свою эффективность методики и документы, включая формы отчетов, журналы регистрации, уведомления о событии.

Устранение причин и последствий события, его расследование

Непосредственно после уведомления соответствующих должностных лиц о произошедшем инциденте и его фиксации необходимо совершить действия реагирования, а именно устранения причин и последствий события. Все этапы этих процессов должны найти свое отражение в регламентах. Там описываются перечни общих действий для отдельных наиболее значимых событий, конкретные шаги и сроки применения мер. Необходимо также предусмотреть ответственность за неприменение установленных мер или недостаточно эффективное их применение.

На этапе расследования от должностных лиц организации требуется:

- определить причины возникновения инцидента и недостатки регламентирующих документов и методик, сделавших возможным его возникновение;

- установить ответственных и виновных лиц;

- собрать и зафиксировать доказательства;

- установить мотивы совершения инцидента и круг лиц, причастных к нему помимо персонала компании, выявить заказчика.

Если предполагается в дальнейшем возбуждение судебного преследования по факту инцидента на основании совершения преступления в сфере информационной безопасности или нарушения режима коммерческой тайны, к расследованию уже на начальном этапе необходимо привлечь оперативно-следственные органы. Собранные самостоятельно факты без соблюдения процессуальных мер не будут признаны надлежащими доказательствами и приобщены к делу.

Как расследовать утечки информации с помощью DLP-системы? Читать.

Превентивные меры, изменения стандартов и ликвидация последствий

Непосредственно после выявления инцидента предпринимаются оперативные меры по устранению его последствий. На следующем этапе необходим анализ причин его возникновения и совершение комплекса действий, направленных на предотвращение возможного повторения аналогичного события. Сегодня основным регламентирующим документом, предлагающим стандарты реакции на инциденты, стал ISO/IEC 27000:2016, это последняя версия совместной разработки ISO и Энергетической комиссии. В России на основе более ранних версий ISO/IEC разработаны ГОСТы. В рамках ISO/IEC 27000:2016 предлагается создать специальную службу поддержки, Service Desk, на которую должны быть возложены функции управления инцидентами.

Аудит соблюдения стандартов

При получении сертификата соответствия по стандарту ISO 27001, а также при проверке соблюдений требований стандарта проводится аудит выполнения методик управления инцидентами информационной безопасности. При проведении аудита часто выясняется, что даже при внедрении стандартов возникает существенное количество проблем и недопониманий, связанных с регистрацией инцидентов и расследованием событий, послуживших причиной для их возникновения. Расследования осложняются тем, что под одной учетной записью могут входить несколько операторов или администраторов, что затрудняет их аутентификацию. На контроллере серверов в большинстве случаев не заводятся и не ведутся журналы учета событий. Отсутствие контролируемой системы идентификации пользователей, характерное для большинства российских компаний, позволяет в произвольном режиме менять информацию, останавливать серверы или модифицировать их работу. ИБ, внедренные в большинстве российских компаний, не позволяют контролировать действия администраторов.

Рекомендуется проведение аудита не реже чем раз в полгода. Его результатами должны стать обновление перечня событий, признаваемых инцидентами, доработка перечня необходимых действий по их устранению, изменение программных средств, обеспечивающих защиту информационного периметра. Если в компании установлены DLP-системы и SIEM-системы, то с учетом проведенного анализа инцидентов, произошедших за определенный период, и результатов аудита они могут быть доработаны.

Аудит не должен быть единственным фактором, выявляющим недостатки работы системы. Еще на этапе ее внедрения должны быть разработаны системы контроля качества процессов, результаты работы которых должны обрабатываться в регулярном режиме.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Кадровая безопасность – это процесс минимизации рисков негативных воздействий на корпоративную безопасность компании за счет устранения угроз, связанных с персоналом, его деструктивным потенциалом и негативными аспектами трудовых отношений в целом. Она включает в себя защиту от разглашения коммерческих тайн, промышленного шпионажа и некомпетентности сотрудников.

Цели кадровой безопасности:

— формирование целостного представления о кадровой безопасности и ее взаимосвязи с другими элементами безопасности организации;

— определение путей реализации мероприятий, которые обеспечивают необходимый уровень кадровой безопасности.

Задачи обеспечения кадровой безопасности:

— своевременное выявление реальных и потенциальных угроз жизненно важным интересам компании со стороны персонала;

— эффективное противодействие и борьба с факторами, препятствующими реализации законных интересов компании и ее сотрудников;

— сохранение интеллектуальной и материальной собственности компании;

— разработка и реализация механизма оперативного реагирования на возникающие негативные условия и тенденции развития компании;

— сбор информации, анализ, оценка и предотвращение нежелательных и неправомерных действий сотрудников в отношении компании;

— предотвращение проникновения в организацию криминальных элементов и субъектов противоправной деятельности;

— формирование требований к сотрудникам относительно кадровой безопасности;

— составление нормативной документации, проведение информационно-разъяснительной работы, мониторинг системы кадровой безопасности.

Кадровую безопасность организации можно представить как комбинацию таких составляющих частей:

— безопасность жизнедеятельности;

— социально-мотивационная, профессиональная;

— антиконфликтная безопасность (рис. 4).

Рис. 4. Структура кадровой безопасности организации

Безопасность жизнедеятельности как составная часть кадровой безопасности включает:

— безопасность здоровья – создание безопасных условий труда сотрудников, предупреждение травматизма и профессиональных заболеваний персонала;

— физическую безопасность – выполнение комплекса мероприятий по недопущению внешних опасностей персонала, связанных с их служебной деятельностью, или членам их семей.

Элементы социально-мотивационной составляющей кадровой безопасности:

— карьерная безопасность – профессионально-квалификационное должностное продвижение работников, поощрение в повышении своей квалификации требованиям функциональных обязанностей, в гарантиях производственного роста, получение шансов для самореализации на рабочем месте;

— финансовая безопасность – денежная обеспеченность, которая соответствует объему, квалификации, качеству выполненной работы; уверенность работников в своем рабочем месте, стабильности оплаты труда;

— технологическая безопасность – система анализа и прогнозирования, направлена на создание современного оборудования рабочего места, новейших технологий, использование передового опыта;

— эстетическая безопасность – проведение общеобразовательных семинаров, конференций, групповых дискуссий; мотивация на удовлетворение персонала своей работой, улучшение собственного имиджа каждого работника;

— административно-независимая безопасность – обеспечение объективного оценивания результатов труда и выявление потенциала каждого работника, невозможность назначения неподготовленных и некомпетентных кадров, находящихся в родстве с собственниками (учредителями, акционерами и др.).

В состав профессиональной безопасности входят:

— безопасность труда – создание безопасных условий труда в банке;

— интеллектуальная безопасность – уровень владения современными знаниями, внедрение новаций в развитие персонала, повышение уровня профессиональных знаний, навыков, умений, стимулирование проявления инициативы и способностей, путем создания гибкой системы премирования в соответствии с развитием научно-технического прогресса;

— пенсионно-страховая безопасность – социальная защита работников, их страхование, преференции качественного медицинского обслуживания.

Антиконфликтная безопасность имеет следующие составляющие:

— психолого-коммуникационная безопасность – согласованность, бесконфликтность общения на социальном личностном уровнях, товарищеская взаимопомощь, требовательность к себе и другим в интересах производства, содействие положительным межличностным коммуникациям, создание благоприятного микроклимата, учета интересов пожеланий работников по вертикали и горизонтали, доброжелательный и уважительный стиль общения «руководитель – подчиненные»;

— патриотическая безопасность – создание психологического климата в коллективе на основе положительного отношения к компании, психологического единения работников вокруг общих целей.

С принципами формирования политики безопасности персонала тесно связаны требования, предъявляемые к менеджменту организации. Основными из них являются следующие.

1. Взаимозависимость и взаимообусловленность с функциональной стратегией менеджмента кадровой безопасности и общей стратегией развития организации. В таком контексте политика менеджмента кадровой безопасности направлена на кадровое обеспечение реализации последней.

2. Стабильность и гибкость.

Политика кадровой безопасности должна сочетать в себе два противоположных начала – быть достаточно стабильной (поскольку именно со стабильностью связаны определенные ожидания работника) одновременно быть достаточно динамичной, или гибкой (изменяться в соответствии с изменением стратегии компании, политической и экономической ситуации). Стабильными должны быть ценности, убеждения и нормы, определяющие поведение работников, а также установки поведения работодателей по обеспечению стабильной занятости персонала, а это именно те стороны, которые ориентированы на учет интересов персонала и имеют отношение к организационной культуре организации. Учитывая это требование, политика кадровой безопасности должна быть взвешенной и основанной на учете того, как ее реализация скажется на поведении работников и к каким социально-психологическим потерям она может привести.

3. Экономическая обоснованность. Формирование политики менеджмента кадровой безопасности должно опираться на экономические расчеты, исходящие из реальных возможностей организации.

4. Индивидуальный подход к каждому из своих работников и значимость роли человеческих ресурсов компании.

5. Ориентация на долгосрочное планирование обеспечения безопасности организации.

6. Социальная направленность. Политика кадровой безопасности должна ориентироваться на получение не только экономического, но и социального эффекта, а также обеспечивать надлежащую социальную защиту работников.

7. Активность. Политика менеджмента кадровой безопасности современной компании должна быть направлена на активное воздействие на рабочую силу во всех фазах ее воспроизводства. Например, в фазе рабочей силы любое учреждение не может ограничиваться ролью пассивного потребителя рабочей силы, а должно расширять границы своей деятельности в направлении поиска и привлечения квалифицированных работников, обеспечивать дальнейшее их развитие в рамках организации, а также закрепление на рабочих местах для длительной занятости и т.д.

Кадровая безопасность организации направлена на минимизацию угроз от собственного персонала как внутренней угрозы. К таким угрозам относятся:

— неквалифицированное руководство, ошибки в разработке внедрении стратегий банка;

— низкая квалификация персонала организации;

— разглашение конфиденциальной информации;

— низкая организация хранения информации, материальных и финансовых ценностей;

— недостаточное изучение клиентов, партнеров, конкурентов и других рыночных субъектов.

В теории кадровой безопасности работники позиционируются одновременно в двух направлениях – как объекты и как субъекты потенциальных угроз. Сотрудник организации может стать объектом такой угрозы со стороны конкурирующей организации, как, например, склонение его к нарушению доверия работодателя в форме разглашения конфиденциальной информации. Для этого могут использоваться разнообразные методы (подкуп, шантаж и др.). В случае если он примет предложения конкурента своего работодателя, то его статус автоматически изменится. Из объекта угрозы кадровой безопасности указанный сотрудник превратится в ее субъекта, а объектом будет выступать уже информационная безопасность соответствующей организации.

Существует заблуждение, связанное с тем, что кадровой безопасностью должна заниматься только служба безопасности. Однако вся деятельность служб персонала может быть разложена на этапы (поиск, отбор, прием, адаптация и т. д. вплоть до увольнения и далее) и на каждом этапе присутствует масса вопросов безопасности, решаемых именно этими специалистами. Любое действие менеджера по персоналу на любом этапе – это либо усиление, либо ослабление безопасности компании по главной ее составляющей – по кадрам.

По статистике, около 80% ущерба материальным активам компаний наносится их собственным персоналом. Только 20% угроз корпоративной безопасности приходит извне. Также невозможно обойти вниманием и общемировую статистику, применимую к России: 10-15% всех людей являются нечестными по определению, 10-15% абсолютно честны, остальные 70-80% – колеблющиеся, то есть те, кто поступит нечестно, если риск попасться будет минимальным.

Таким образом, субъекты кадровой безопасности – сотрудники, непосредственно занятые обеспечением безопасности:

— менеджеры по персоналу;

— менеджеры по безопасности;

— охранники;

— сотрудники информационно-аналитических отделов;

— системные администраторы и другой технический персонал, обслуживающий системы коммуникаций и линии связи компании.

Суть мероприятий по обеспечению кадровой безопасности – защита деятельности от вероятных угроз и рисков, вызванных человеческим фактором.

В экономической науке риск – это возможность появления негативного инцидента в будущем и размер последствий после него. Под угрозой же понимается намерение нанести какой-либо вид вреда. Риск и угроза чаще всего рассматриваются очень близко; данные понятия имеют похожие характеристики.

При решении проблем обеспечения безопасности организации важную роль играет знание кадровых рисков и угроз, которые могут исходить от персонала организации и в его адрес.

Кадровый риск – ситуация, отражающая опасность нежелательного развития событий, которые напрямую или косвенно затрагивают функционирование и развитие организации, персонала, общества в целом и наступление которых связано с объективно существующей неопределенностью, обусловленной рядом причин: неэффективностью системы управления персоналом, поведением, действием (бездействием) персонала, внешней средой организации.

Есть несколько причин, по которым компании считают, что риски человеческого капитала являются наибольшей угрозой их бизнесу. Наиболее важная из них – острая нехватка кадров в отдельных отраслях и регионах.

Например, в России проблемы возникают с ИТ-специалистами, потому что информация о том, как работают ИТ-системы компании, замыкается в голове одного человека, и если он уходит, то новому специалисту приходится осваивать все заново. Еще один риск связан с тем, что многие компании начинают заниматься в России деятельностью, по которой отсутствует образовательная подготовка, например риск-консалтингом. Существуют также проблемы миграции населения, старения персонала.

Руководитель и HR-менеджеры проявляют готовность идти на определенные кадровые риски, поскольку наряду с риском потерь существует возможность дополнительных доходов. Такая возможность основана на признании принципиальных отличий человеческих ресурсов организации от иных материальных, природных или финансовых ресурсов. Эти отличия заключаются в следующем:

— наличие интеллекта у работника, а, следовательно, возможности качественных преобразований иных видов ресурсов и технологий их использования;

— способность к постоянному самосовершенствованию и саморазвитию;

— возможность долговременного характера взаимоотношений организации и человека на основе сближения интересов и формирования лояльности по отношению к компании;

— уникальность каждого человека, креативные способности, позволяющие создать во взаимодействии с другими сотрудниками неповторимую инновационную культуру;

— синергетический эффект компетенций сотрудника, рождающийся при получении им второго (третьего) образования или специальности.

Деятельность по управлению человеческими ресурсами – именно та сфера, которая как никакая другая подвергается наибольшему числу рисков, сложно предсказуемых и оцениваемых. Фундаментальная причина тому – квалификация и опыт сотрудников являются самым ценным активом во многих компаниях. В результате появилось осознание того, откуда исходят ключевые риски – в отличие от других активов эти могут просто хлопнуть дверью и перенести свои знания и умения в другую компанию.

Вместе с тем для любой компании очень важно обеспечить объективное, адекватное представление о совокупности кадровых рисков, влияющих на ее деятельность. Это важно по ряду причин. Во-первых, для принятия оптимального решения необходима информация о рисках, связанных с его разработкой и исполнением. Во-вторых, следует ослаблять влияние неполноты информации и неопределенности путем расширения круга прогнозируемых управляемых рисков. И, наконец, ясное представление о рисках и кадровых угрозах позволяет определить эффективные методы управления этими рисками и, соответственно, безопасностью организации.

Каждый сотрудник проходит три этапа взаимодействия с организацией: устройство на работу в организацию, работа в организации и увольнение из организации. В связи с этим риски кадровой безопасности дифференцируются в 3 группы по указанным этапам. Рассмотрим кадровые риски с разных позиций (табл. 1).

С кадровыми рисками компания сталкивается на разных этапах своей деятельности, и, естественно, причин возникновения конкретной рисковой ситуации может быть очень много.

Таблица 1

Классификация рисков кадровой безопасности организации

|

Группа рисков |

Состав |

|

Риски кадровой безопасности при работе с персоналом на входе в организацию |

— риск неправильного выбора источника поиска кандида-тов (опыт, сфера деятельности, пол, социальный статус); — риск отсутствия формализованных компетенций должности или нечеткого формирования требований к кандидату на должность; — риск неправильной оценки кандидата на этапе подбора (недостаточная квалификация, акцентуации, девиации, зависимости, психологическая несовместимость); — риск принятия кандидата с прямыми угрозами кадровой и экономической безопасности организации. |

|

Риски кадровой безопасности при работе с персоналом внутри организации |

— риск неудачной адаптации работника в коллективе или невосприятие коллективом; — риск снижения и потери работником мотивации и стимулов к эффективной работе; — риск оттока профессионалов к конкурентам через предложение лучших условий работы (переманивание); — риск снижения темпов развития и потеря кадрового потенциала работниками организации; — риск возникновения неконструктивных внутренних конфликтов между работниками организации; — риск прямых злоупотреблений работника, наносящий экономический ущерб организации (прямые финансовые злоупотребления, воровство, мошенничество, распростра-нение коммерческой тайны, деликатный риск правонарушений); — риск создания отрицательного имиджа организации на рынке. |

|

Риски при работе с персоналом на выходе из организации |

— риск финансовых претензий работника (в случае увольнения по инициативе работодателя) к организации; — риск формирования отрицательного имиджа организации как работодателя через распространение отрицательной информации о нем; — риск распространения работником информации, являющейся коммерческой тайной, среди его конкурентов. |

Обычно под причиной возникновения подразумевается какое-то условие, вызывающее неопределенность исхода ситуации. Для кадровых рисков такими источниками могут являться факторы различного характера: экономического, политического, экологического, юридического, социального, технического и даже нравственного, поскольку мы имеем дело с человеческим фактором производства.

К сожалению, как бы человечество ни стремилось к рациональности своего поведения и принимаемых решений, фактор иррациональности всегда будет присутствовать в поведении работников. Это объясняется как объективными, так и субъективными причинами. Объективно восприятие и оценка ситуаций у людей различны: одни видят в переменах опасности и риск, а другие рассматривают те же перемены как источник новых возможностей. Различны судьбы людей, круг общения, ценности и мировоззрение, предпочтения и интересы. Но и субъективно каждый человек стремится к уникальности, неповторимости, особенности. Поэтому он часто сознательно пытается обойти рациональный ортодоксальный путь решения и выбирает парадоксальное направление движения. Справедливо считается: кто не рискует, тот не выигрывает. Более высокий риск связан с вероятностным извлечением и более высокого дохода.

Иными словами, для получения экономической прибыли часто необходимо осознанно пойти на принятие рискового решения. Рассчитывая на стандартное человеческое поведение, мы очень часто подвергаем себя значительным рискам, которые привносят в работу компании элементы непредсказуемости и нестабильности. Естественно, руководство вправе частично переложить кадровый риск на других субъектов экономики (кадровые агентства, страховые компании), но полностью избежать его они не могут.

Как же измерить риск? Для этого необходимо прибегнуть к вероятностным категориям. Вероятность события – это число от нуля до единицы, и чем ближе это число к единице, тем выше возможность события, которое может наступить или не наступить в условиях неопределенности. Эту вероятность можно оценить субъективно (экспертно), а можно применить более тонкие, хотя и не всегда более точные методы.

Объективный метод определения вероятности основан на вычислении частоты, с которой происходят некоторые события. Частота при этом рассчитывается на основе фактических данных. Так, например, частота возникновения некоторого уровня потерь в процессе реализации инвестиционного проекта может быть рассчитана по формуле:

f(A)=n(A)/n;

где f – частота возникновения некоторого уровня потерь;

n(A) – число случаев наступления этого уровня потерь;

n – общее число случаев в статистической выборке, включающее как успешно осуществленные, так и неудавшиеся инвестиционные проекты.

Но одной вероятности мало для описания рисков. При исследовании риска необходимо понимать уязвимости и угрозы для организации. Совместно эти составляющие и образуют основу риска, а их соотношение показано на рис. 5.

Рис. 5. Соотношение уязвимости и угрозы риска

Уязвимость показывает слабые места в стратегии, структуре, кадровой политике компании и характеризуется сложностью и уровнем различных навыков и средств, необходимых для того, чтобы ею воспользоваться. Уязвимость, которой легко воспользоваться и которая позволяет злоумышленнику получить полный контроль над системой, является уязвимостью высокого уровня риска. Уязвимость, которая потребует от атакующего вложения значительных средств в оборудование и персонал и позволит лишь получить доступ к не особо ценной информации, считается уязвимостью низкого уровня риска.

Таким образом, риск – это сочетание угрозы и уязвимости. Угрозы без уязвимости не являются риском так же, как и уязвимости без угроз.

Риск качественно характеризуется тремя уровнями (рис. 6).

Рис. 6. Уровни риска

Низкий уровень риска – существует маленькая вероятность проявления угрозы. По возможности нужно предпринять действия по устранению уязвимого места, но их стоимость должна быть сопоставлена с малым ущербом от риска.

Средний уровень риска – уязвимость является значительным уровнем риска для безопасности компании и ее сотрудников. Существует реальная возможность осуществления такого события. Действия по устранению уязвимости целесообразны и необходимы.

Высокий уровень риска – уязвимость представляет собой реальную угрозу для безопасности компании, ее стратегии, структур, процессов и персонала. Действия по устранению этой уязвимости должны быть предприняты незамедлительно.

Угроза – это действие или событие, способное нарушить безопасность компании. У нее есть три составляющие: цели, агенты и события.

Цели – это те компоненты безопасности (активы, информация, люди, службы), которые подвергаются атаке. При кадровых угрозах целью, как правило, является тот сотрудник или руководитель, который обладает интересными для атакующего агента полномочиями или ресурсами.

Агентами угроз являются люди, которые стремятся нанести ущерб организации. Для этого они должны иметь доступ к нужному сотруднику (прямой или опосредованный), необходимые знания или компрометирующую информацию о нем, а также мотивацию для совершения требуемых действий (алчность, злые намерения, месть, жажда славы и т.п.).

В качестве агентов угроз могут выступать:

— служащие организации – они имеют необходимый доступ и знания о системах в силу специфики своей работы;

— бывшие работники – они также имеют знания о системах;

— конкуренты – у них всегда есть мотивация для получения ценной информации или причинения вреда в зависимости от условий конкуренции; они обладают определенными знаниями о компании, поскольку действуют в той же области;

— преступники – их обычно интересуют ценные объекты (как виртуальные, так и физические);

— общественность – как возможный источник угрозы в том случае, если организация совершает преступление общего характера против цивилизации, загрязняет окружающую среду, производит опасные для здоровья товары;

— деловые партнеры, которые имеют подробные знания и доступ к персоналу и определенным ресурсам компании;

— клиенты, которые также имеют доступ к системам организации и некоторые знания о ее работе;

— посетители, которые бывают в организации и поэтому имеют возможность получения информации или осуществления входа в системы компании.

События – это способы, с помощью которых агенты угроз могут причинить вред организации. Например, кража, мошенничество, махинации с документами, уничтожение собственности, физическое вмешательство в системы или операции, несанкционированный доступ к информации и активам, нарушение внутренних или внешних коммуникаций, переманивание сотрудников и клиентов, шантаж для заключения невыгодного контракта и т.д.

Составной частью любого события является благоприятная возможность. Такая возможность существует в любой компании только потому, что сотрудники оставляют двери открытыми, не соблюдают правил безопасности, не проявляют бдительности и в целом не обеспокоены в отношении имеющихся у компании угроз.

Теперь рассмотрим угрозы кадровой безопасности.

Угроза кадровой безопасности – совокупность условий и факторов, которые создают опасность жизненно важным интересам участников социально-трудовых отношений, препятствуют эффективному и гармоничному развитию человеческих ресурсов.

Существуют различные классификации угроз кадровой безопасности организации.

По признаку целевой направленности выделяются:

— угрозы безопасности сотрудников организации, которые могут стать объектами переманивания, вербовки, шантажа, угроз и прямых покушений;

— угрозы безопасности организации со стороны ее собственных сотрудников, которые в силу своей безответственности или злого умысла способны нанести ущерб ее имущественным и неимущественным интересам.

По признаку характера потерь от реализованных угроз выделяются:

— угрозы информационной безопасности, связанные с деятельностью персонала и реализуемые в форме разглашения конфиденциальной информации, а также искажения или уничтожения любых сведений и баз данных, используемых организацией в своей деятельности;

— угрозы имущественной безопасности, связанные с деятельностью персонала и реализуемые в форме хищения или умышленного повреждения (уничтожения) различных элементов имущества организации – от основных фондов до наличных денежных средств.

По признаку источника угрозы (субъекта) выделяются:

— угрозы со стороны конкурентов, стремящихся к усилению собственных позиций на соответствующем рынке путем использования недобросовестных методов, например, деловой разведки, переманивания высококвалифицированных сотрудников, дискредитации соперника в глазах партнеров и государственных структур;

— угрозы со стороны криминальных структур и отдельных злоумышленников, стремящихся к достижению собственных целей, находящихся в противоречии с интересами конкретной организации или ее клиентов, например, захвата контроля над ним, хищения имущества, нанесения иного ущерба;

— угрозы со стороны государства в лице уполномоченных надзорных, регулирующих, фискальных и правоохранительных органов, деятельность которых в некоторых случаях может вызывать угрозы по кадровому направлению работы организаций;

— угрозы со стороны сотрудников организации, осознанно или в силу общей безответственности наносящих ущерб ее безопасности ради достижения личных целей, например, минимизации трудовых усилий, улучшения материального положения, карьерного роста, мщения работодателю за реальные или мнимые обиды и т.п.

По экономическому характеру угрозы выделяются:

— угрозы материального характера, наносящие организации прямой и легко исчисляемый финансовый ущерб, например, похищенные денежные средства и товарно-материальные ценности, сорванный контракт, примененные штрафные санкции;

— угрозы нематериального характера, точный размер ущерба от реализации которых обычно невозможно точно определить, например, сокращение обслуживаемого рынка, ухудшение имиджа организации в глазах ее клиентов и деловых партнеров, утеря ценного специалиста.

По вероятности практической реализации выделяются:

— угрозы потенциальные, практическая реализация которых на конкретный момент имеет лишь вероятностный характер (т.е. у субъекта управления есть время на их профилактику или подготовку к отражению);

— угрозы реализуемые, негативное воздействие которых на деятельность субъекта управления находится в конкретный момент на различных стадиях развития (т.е. у субъекта имеются шансы на их оперативное отражение в целях недопущения или минимизации конечного ущерба);

— угрозы реализованные, негативное воздействие которых уже закончилось и ущерб фактически нанесен (т.е. субъект управления имеет возможность лишь оценить ущерб, выявить виновников и подготовиться к отражению подобных угроз в дальнейшем).

Среди факторов, провоцирующих возникновение угроз кадровой безопасности организации и создающих опасность реализации ее интересов, можно выделить следующие.

1. Низкий уровень или отсутствие внутрикорпоративной социальной ответственности бизнеса. Зачастую угрозы кадровой безопасности приводят к игнорированию интересов наемного персонала, а невыполнение обязательств перед работниками (задержки выплаты или уменьшение заработной платы, незаконное увольнение и т.д.) провоцирует недобросовестное поведение со стороны сотрудников.

2. Отсутствие корпоративной культуры, которая подразумевает нетерпимость ко всем противоправным действиям как со стороны руководства компании, так и ее персонала, формирование необходимых морально-нравственных ценностей и норм в отношении поведения работодателя и работников.

3. Низкая эффективность контроля на этапах найма и отбора персонала в процессе трудовой деятельности, а также отсутствие грамотной политики высвобождения работников, что способствует совершению ими недобросовестных поступков.

4. Недостаточная проработка локальной нормативно-правовой базы в области обеспечения безопасности бизнеса, отсутствие эффективной системы обучения персонала основам противодействия угрозам кадровой безопасности.

5. Неэффективная система мотивации добросовестного поведения персонала.

Таким образом, носителями угроз кадровой безопасности могут быть:

— персонал организации (направленность личности, морально-нравственные ориентации, склонность к зависимостям, уровень тревожности и др.);

— криминальные структуры;

— конкуренты,

— государственные и общественные институты, сама организация.

Результатом влияния угроз кадровой безопасности могут стать склонение к нелояльному поведению, переманивание, вербовка, утрата здоровья, потеря репутации и т.п.

Угроза

Угроза — это действие или событие, способное нарушить безопасность информационных систем. Рассмотрим три составляющих угрозы.

- Цели. Компонент безопасности, который подвергается атаке.

- Агенты. Люди или организации, представляющие угрозу.

- События. Действия, составляющие угрозу.

Рассмотрим более подробнее каждую из составляющих.

Цели

Целями угроз или атак в большинстве случаев являются службы безопасности (см. в

«Службы информационной безопасности»

): службы конфиденциальности, целостности, доступности и идентифицируемости. И для этого есть реальные основания.

Конфиденциальность становится целью, если мотивом является добыча информации несанкционированными лицами или организациями. В этом случае нарушитель стремится получить, например, секретные правительственные данные. Конфиденциальная информация коммерческой организации (сведения о заработной плате или медицинские данные) также может стать целью.

Целостность является целью, если нарушитель стремится модифицировать информацию. В этом случае он подделывает личные или другие сведения, например, увеличивая сумму своего банковского счета. В другом случае целью становится уменьшение баланса в журнале банковских операций либо изменение записей в важной базе данных, чтобы вызвать сомнения в правильности всей информации. Такой подход касается компаний, занимающихся исследованием архитектуры цифровых сетей.

Доступность становится целью при выполнении атаки на отказ в обслуживании. Такие атаки направлены на информацию, приложения, системы или инфраструктуру. Угрозы в этом случае носят как кратковременный, так и долгосрочный характер.

Идентифицируемость сама по себе редко является целью. Атака на идентифицируемость может быть направлена на предотвращение восстановления организации после инцидентов. Идентифицируемость выбирается в качестве начального этапа атаки по отношению к другим целям, таким как скрытие изменений в базе данных или взлом механизмов безопасности, существующих в организации.

Целей может быть несколько. Например, идентифицируемость служит исходной целью для предотвращения записи действий злоумышленника, нарушившего конфиденциальность секретных данных организации.

Агенты

Агентами угроз являются люди, которые стремятся нанести ущерб организации. Для этого они должны иметь следующее.

- Доступ. Способность для достижения цели.

- Знания. Уровень и тип имеющейся информации о цели.

- Мотивация. Причина для сокрушения цели.

Доступ. Агент должен иметь доступ к нужной системе, сети, оборудованию или информации. Этот доступ бывает прямым (например, у него есть учетная запись в системе) или косвенным (он получает доступ к оборудованию другим способом). Прямой доступ позволяет воспользоваться существующей уязвимостью и, следовательно, становится угрозой.

Примечание

Составной частью доступа является благоприятная возможность. Такая возможность существует в любой системе или сети только потому, что сотрудники оставляют двери открытыми.

Знания. Агент должен обладать некоторыми знаниями о цели:

- идентификатор пользователя;

- пароли;

- расположение файлов;

- процедуры выполнения физического доступа;

- имена служащих;

- доступные номера телефонов;

- сетевые адреса;

- процедуры обеспечения безопасности.

Чем больше агент знаком с целью, тем больше вероятность, что он знает о наличии уязвимых мест и о том, как ими воспользоваться.

Мотивация. Агенту нужна мотивация для совершения действия. Мотивация является побуждающим действием, ее можно определить как первичную цель.

Мотивацией обычно является:

- привлечение внимания — желание похвастаться своими «победами»;

- алчность — жажда выгоды (денег, товаров, услуг или информации);

- злые намерения — желание причинить вред организации или отдельному лицу.

Агенты, которых следует принимать во внимание. Угроза возникает в том случае, если у агента, обладающего доступом и знаниями, появляется мотивация. Поэтому следует принимать во внимание следующих агентов.

- Служащие организации. Они имеют необходимый доступ и знания о системах в силу специфики своей работы. Здесь главный вопрос заключается в наличии мотивации. Не следует в каждом случае подозревать сотрудников организации, но и не учитывать их при проведении анализа риска тоже нельзя.

- Бывшие работники. Они также имеют знания о системах. В зависимости от процедур аннулирования доступа, существующих в организации, у них может сохраниться доступ к системе. Причина увольнения может породить мотивацию, например, уволенный будет испытывать злобу по отношению к организации.

- Предполагается, что у хакеров всегда есть мотивация для причинения ущерба. Даже при отсутствии сведений о системе и сети они могут получить доступ через имеющееся уязвимое место.

- Скорее всего, у конкурентов есть мотивация для получения конфиденциальной информации или для причинения вреда в зависимости от условий конкуренции. Эти конкурирующие организации обладают некоторыми знаниями о компании, поскольку действуют в той же области. При наличии подходящей уязвимости они могут получить необходимые сведения и осуществить доступ.

- Террористы также имеют мотивацию для нанесения ущерба, их действия обычно нацелены на работоспособность систем. Следовательно, существует возможность доступа к привлекающим внимание системам или помещениям (это системы в интернете и здания, открытые для физического доступа). Учитывая особые намерения по отношению к конкретной организации, важно идентифицировать террористов как возможную угрозу компании.

- Преступники имеют свою мотивацию, их обычно интересуют ценные объекты (как виртуальные, так и физические). Доступ к представляющим ценность объектам, например, к портативным компьютерам — это ключевой момент при выявлении преступников в качестве угрозы компании.

- Общественность должна всегда рассматриваться как возможный источник угрозы. Однако за исключением того, что организация совершает преступление общего характера против цивилизации, мотивация отсутствует. Следовательно, доступ и знания об особенностях организации сводятся к минимуму.

- Компании, предоставляющие услуги, могут иметь подробные знания и доступ к системам организации. У деловых партнеров имеются сетевые подключения, консультанты имеют людей на местах, выполняющих исполнительные или управленческие функции. Мотивация одной организации к нарушению безопасности другой обычно отсутствует, но из-за наличия доступа и необходимых сведений компании-поставщики услуг должны рассматриваться как возможный источник угрозы.

- Клиенты также имеют доступ к системам организации и некоторые знания о ее работе. Из-за наличия потенциального доступа они должны рассматриваться как возможный источник угрозы.

- Посетители имеют доступ к организации на основании того факта, что они посещают организацию. Поэтому возможно получение информации или осуществление входа в систему. Следовательно, посетители также считаются потенциальным источником угроз.

- Такие стихийные бедствия, как землетрясения, торнадо или наводнения, всегда являются источником угроз.

При рассмотрении всех этих агентов необходимо принять рациональное решение о том, какие агенты смогут получить доступ в организацию. Рассмотрите возможные пути нарушения безопасности в свете заранее определенных уязвимостей.

События

События — это способы, с помощью которых агенты угроз могут причинить вред организации. Например, хакеры нанесут ущерб путем злонамеренного изменения информации веб-сайта организации. Следует также принять во внимание вред, который может быть нанесен при получении агентом доступа. Необходимо учитывать следующие события:

- злоупотребление санкционированным доступом к информации, системам или сайтам;

- злонамеренное изменение информации;

- случайное изменение информации;

- несанкционированный доступ к информации, системам или сайтам;

- злонамеренное разрушение информации, систем или сайтов;

- случайное разрушение информации, систем или сайтов;

- злонамеренное физическое вмешательство в системы или операции;

- случайное физическое вмешательство в системы или операции;

- естественные физические события, которые мешают системам или операциям;

- ввод в действие злоумышленного программного обеспечения (намеренно или нет);

- нарушение внутренних или внешних коммуникаций;

- несанкционированный пассивный перехват информации внутренних или внешних коммуникаций;

- кража аппаратного или программного обеспечения.

Угроза + Уязвимость = Риск

Риск — это сочетание угрозы и уязвимости. Угрозы без уязвимости не являются риском так же, как и уязвимости без угроз. В реальном мире ни одно из этих условий не существует. Следовательно, оценка риска — это определение вероятности того, что непредвиденное событие произойдет. Риск качественно определяется тремя уровнями.

- Низкий. Существует маленькая вероятность проявления угрозы. По возможности нужно предпринять действия по устранению уязвимого места, но их стоимость должна быть сопоставлена с малым ущербом от риска.

- Средний. Уязвимость является значительным уровнем риска для конфиденциальности, целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Существует реальная возможность осуществления такого события. Действия по устранению уязвимости целесообразны.

- Высокий. Уязвимость представляет собой реальную угрозу для конфиденциальности, целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Действия по устранению этой уязвимости должны быть предприняты незамедлительно.

Примечание

По возможности нужно учитывать вероятность успешного использования уязвимости злоумышленником. Выполните стоимостную оценку для определения того, сможете ли вы выполнить корректирующие действия (см. следующий раздел).

В 2021 году охранная система каждого более или менее крупного бизнеса должна быть не только физической, ведь сегодня угрозы корпоративной безопасности могут принимать практически любой, даже самый простецкий вид. Повсеместная глобализация принесла огромное количество преимуществ, но с повальным развитием технологий у предпринимателей появилось множество проблем, касающихся защиты информации. Человек, сумевший добраться до сведений о своих конкурентах, получает мощный перевес для работы на рынке, тем самым превращаясь в настоящего монополиста. Именно поэтому абсолютно каждой организации следует надежно хранить свои данные, предваряя все попытки несанкционированного вторжения.

Что значит комплексная безопасность компании

Нетрудно догадаться, что в современных реалиях вопросы, связанные с охраной тех или иных особо важных данных, выдвигаются перед каждым предприятием, вне зависимости от вида осуществляемой деятельности, организационно-правовой формы и места, занимаемого в отрасли. Всевозможные утечки, связанные, например, с документацией, способны нанести непоправимый ущерб интересам фирмы, в том числе и благодаря усилению позиций конкурентов. К счастью, в 2021 году владельцы разных типов бизнеса могут оперировать целыми перечнями различных средств и систем, не допускающих утечки важной информации.

Сегодня под термином о корпоративной безопасности подразумевается понятие о целом комплексе различных мероприятий, нацеленных на повсеместную протекцию экономических, технических и юридических выгод какой-либо организации. Причем абсолютно все меры внедряются в структуры корпорации пошагово, в соответствии с этапами изначально проработанного и продуманного плана. Выполнить все операции наскоком и рядом быстрых решений не получится: в современных реалиях высокие заборы и охранные посты не представляют собой особой проблемы для злоумышленников. Нынешние бизнесмены борются буквально за каждого клиента, и любая утечка способна решить исход рыночной коммерческой битвы.

Внешние и внутренние угрозы корпоративной безопасности компании

К числу самых популярных проблем, с которыми сталкиваются владельцы бизнеса, не позаботившиеся о должной протекции наличествующих сведений, относятся:

- действия нечистых на руку конкурентов;

- финансовый шантаж;

- незаконные влияния со стороны сотрудников государственных учреждений;

- умышленные кражи, взломы, вторжения;

- случаи некомпетентности сотрудников;

- мошенничество и ситуации, связанные с намеренным непогашением кредитов;

- и т. д.

Готовые решения для всех направлений

Ускорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Узнать больше

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать больше

Обязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Узнать больше

Скорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Узнать больше

Повысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Узнать больше

Повысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать больше

Первое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать больше

Исключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать больше

Получение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов..

Узнать больше

Используй современные мобильные инструменты для проведения инвентаризации товара. Повысь скорость и точность бизнес-процесса.

Узнать больше

Показать все решения по автоматизации

Политика безопасности компании как составляющая нормативного регулирования

Нетрудно догадаться, что в основе любой крупной организации лежит ряд правоприменительных регламентов, расширяемых и сжимаемых в зависимости от сферы деятельности и размеров предприятия. В рамках присутствующих, функционирующих внутри фирмы положений, в обязательном порядке прописываются меры различной протекции как физической, так и технической или информационной. Причем человек, составляющий своды подобных правил, в обязательном порядке опирается на действующее законодательство.

10 принципов обеспечения безопасности компании

К счастью, в 2021 году бизнесмены могут опираться на выкладки, полученные благодаря анализу деятельности каких-либо других организаций. Специалисты, много лет работающие в сфере СБ, сумели выработать перечень основных, принципиальных моментов, по которым осуществляется протекция любого более или менее успешного бренда:

- комплексность;

- своевременность;

- непрерывность;

- законность;

- плановость;

- целесообразность;

- дублирование;

- специализация;

- совершенствование;

- централизация.

Под каждым из этих терминов скрывается особо важный момент, обязательно принимаемый во внимание во время построения надежной охранной системы в рамках какой-либо фирмы.

Создание эффективной службы безопасности компании: пошаговая инструкция

Как уже говорилось ранее, сегодня владельцу бизнеса не нужно самостоятельно сидеть над планом по проработке структур СБ на своем предприятии. Все выкладки давно написаны компетентными людьми — осталось только продумать способ их внедрения.

Шаг 1. Выбор цели

Поиск явных, неявных и криминальных угроз, с последующими выводами о том, как можно их избежать.

Шаг 2. Постановка целей

Расстановка приоритетов и делегирование некоторых секторов общей задачи отдельным специалистам. Анализ ситуаций, в рамках которых беда уже случилась, с полным исследованием всех возможных последствий.

Шаг 3. Формирование отдела

Максимально приемлемый состав СБ на небольшом предприятии, должен включать в себя трех сотрудников — управляющего, заместителя и аудитора. На иные должности у маленькой компании попросту не хватит средств. Это важный этап системы обеспечения корпоративной безопасности.

Шаг 4. Расчет бюджета

СБ — это структура, не приносящая доходов, но напрямую влияющая на количество всяческих убытков. По статистике, на годовое содержание подобного отдела требуется не менее 3 млн рублей.

Шаг 5. Поиск профессионалов

Учет послужных списков, компетенций, знаний и навыков каждого приглашаемого на работу человека. Желательно отдать предпочтение специалистам, ранее трудившимся в МВД, ФСБ, ФСКН и ФСО.

Объекты ОБ

К числу таковых относятся:

- различные бизнес-процессы;

- руководство корпорации и ее персонал;

- активы и финансовые средства;

- товарно-материальные ценности;

- технологические выкладки;

- информационные ресурсы;

- репутация, имидж и так далее.

Именно по этим направлениям работают классические СБ всевозможных профильных организаций.

Субъекты ОБ

Рассмотрение корпоративной безопасности как системного явления производится с учетом следующих переменных:

- руководящий состав;

- отдельно нанятый сотрудник;

- совещательные органы;

- внешняя команда иного юридического лица;

- собственная группа СБ.

Нетрудно догадаться, что в рамках той или другой компании могут функционировать и смешанные варианты, включающие в себя несколько вышеупомянутых аспектов.

Новая парадигма ответственности

Как уже говорилось ранее, в 2021 году абсолютно каждое предприятие должно заботиться о сохранении собственных тайн, технологических карт, сертификатов, сведений и информационных свидетельств. Сегодня к защитным модулям выдвигаются чрезвычайно высокие требования, касающиеся, в том числе и необходимости в комплексном, повсеместном подходе.

Служба безопасности не справится

Чтобы не столкнуться с ситуацией, в рамках которой нанятые мастера попросту не сумели выполнить свои непосредственные обязанности, руководитель должен:

- Обучить обнаружению критических событий.

- Научить анализу тех или иных угроз.

- Рассказать о методах противостояния.

- Ввести должностные стандарты и регламенты.

- Проработать пошаговые инструкции.

Что больше всего мешает выстраивать систему

Сегодня в числе общеизвестных выкладок присутствует целых пять основных фактов, встающих на пути в виде препятствий у каждого бизнесмена, реализующего комплекс мер по протекции предприятия от внешних и внутренних угроз:

- низкая квалификация в профильной отрасли;

- нехватка профессионалов;

- чрезмерная экономия на сопутствующей отрасли;

- страх потери, казалось бы, нужных специалистов.

Избавившись от представленных проблем, руководитель без особого труда займется операциями по повышению эффективности вверенной ему СБ.

Какие задачи стоят перед новообразованной службой

Нетрудно догадаться, что практически все основные дела только что созданной структуры безопасности должны пролегать в двух плоскостях:

- защита любой информации, представляющей интерес для фирмы;

- предотвращение случаев утечки данных в сторону конкурентов;

- обеспечение стабильного операционного функционирования бренда;

- развитие кадрового состава, увеличение числа мастеров своего дела;

- протекция от нападок со стороны партнеров и так далее.

Абсолютно все перечисленные аспекты в обязательном порядке разбиваются на множества шагов, с последующей их тщательной, внимательной и аккуратной проработкой.

Принципы обеспечения безопасности в компании

К числу таковых относятся:

- создание нормативной отчетности;

- установление брендовой политики;

- оформление инструкций по реагированию на разные ситуации;

- непрерывность и комплексность подхода;

- повсеместная координация;

- адресация управления персоналам.

Сюда входят такие принципиальные моменты, как экономность, прозрачность и открытость всех образуемых структур. Причем один из самых важных этапов заключается именно в приобретении профильного программного обеспечения, позволяющего структурировать все имеющиеся на предприятии информационные выкладки.

Шпаргалка распознавания угроз

Общие рекомендации, выдаваемые персоналу новообразованной СБ, имеют приблизительно такой вид:

- всесторонний подход к каждой ситуации;

- действие по минимальному набору документации;

- применение средств обнаружения и профилактики;

- тщательный и внимательный подбор членов команды;

- развитие лояльности специалистов;

- использование безопасного, надежного ПО.

Подобные советы в обязательном порядке отражаются в нормативных, правоприменительных и внутрикорпоративных инструкциях компании.

Международные организации, предоставляющие услуги по аутсорсинговому обслуживанию в области корпоративной безопасности

Сегодня в сети можно найти огромное количество порталов, рассказывающих о тех или иных брендах, функционирование которых лежит исключительно в плоскости построения модулей СБ. К числу самых надежных предприятий подобного толка относятся:

- ControlRisks;

- Kroll;

- GPW LTD;

- Hartsecurity;

- G4S и так далее.

Профильных брендов, предлагающих аналогичные услуги в рамках общего коммерческого рынка, на самом деле очень много. Однако перечисленные организации обладают непререкаемым авторитетом однозначных лидеров для всей сферы в целом. Их клиенты — это крупные корпорации, индивидуальные предприниматели и небольшие юридические лица, официально зарегистрированные на территории различных стран.

Готовые решения для всех направлений

Ускорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Узнать больше

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать больше

Обязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Узнать больше

Скорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Узнать больше

Повысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Узнать больше

Повысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать больше

Первое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать больше

Исключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать больше

Получение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов..

Узнать больше