В 2022 году расширили список организаций, которые должны следить за информационной безопасностью. Теперь это не только стратегические предприятия и госструктуры, но и тысячи юридических лиц. Первый доклад в правительство они должны сдать уже 1 июля.

1 мая 2022 года президент подписал Указ № 250, в котором возложил персональную ответственность за информационную безопасность на первых лиц компаний. В документе он перечислил, какие именно организации должны ее обеспечивать:

- органы исполнительной власти;

- высшие исполнительные органы государственной власти российских регионов;

- государственные фонды;

- госкорпорации и организации, которые созданы на основе федеральных законов;

- стратегические предприятия, акционерные общества и системообразующие организации российской экономики;

- юрлица — субъекты критической информационной инфраструктуры РФ.

Многие из этих организаций и так занимались вопросами обеспечения информационной безопасности. Однако некоторые акционерные общества, системообразующие организации российской экономики и субъекты критической информационной структуры РФ подключатся к ним впервые.

22 июня правительство выпустило перечень организаций, которые должны оценить уровень защищенности своих информационных систем. В него попали 72 организации.

В будущем и другие организации, упомянутые в Указе, будут оценивать свою защищенность. Определить, попадает ли компания под требования Указа, можно и из других нормативных актов.

Перечни предприятий, которые утверждены другими законами

Конкретные списки в других нормативных актах и законах есть для стратегических предприятий и акционерных обществ (Указ Президента от 04.08.2004 № 1009) и системообразующих организаций российской экономики (Письмо Минэкономразвития от 23.03.2020 № 8952-РМ/Д18).

Для субъектов критической информационной структуры подробного перечня организаций нет. Согласно закону, субъекты критической информационной инфраструктуры — это госорганы, госучреждения, российские юридические лица и ИП, которым принадлежат информационные системы, информационно-телекоммуникационные сети и автоматизированные системы управления в следующих сферах (ст. 2 Федерального закона от 26.07.2017 № 187-ФЗ):

- здравоохранение;

- наука;

- транспорт;

- связь;

- энергетика;

- банки и другие сферы финансового рынка;

- топливно-энергетический комплекс;

- атомная энергия;

- оборонная;

- ракетно-космическая;

- горнодобывающая;

- металлургическая промышленность;

- химическая промышленность.

Обратите внимание, субъект критической информационной структуры — это не только тот, кому принадлежат такие объекты, но и тот, кто обеспечивает информационное взаимодействие компаний с критически значимыми системами.

Обеспечьте безопасность объектов критической информационной структуры по требованиям ФСТЭК

Заказать услугу

Как именно компании должны обеспечивать информационную безопасность

Они должны обнаруживать, предупреждать и ликвидировать последствия компьютерных атак и реагировать на компьютерные инциденты. Для этого глава государства обязал компании создать специальные структурные подразделения или возложить обязанности на существующие.

Отвечать за информационную безопасность будут персонально руководители компаний (п. 2 Указа № 250).

Как и в каком виде нужно до 1 июля отчитаться перед правительством

Организации из перечня правительства должны до 1 июля предоставить доклад. Как именно он должен выглядеть и в каком виде, пояснений нет.

Но 3 июня Минцифры разработало рекомендации по исполнению 4 пункта Указа и разместило типовое техническое задание, а также типовую форму отчета. Скорее всего, она и станет основой для будущих аудитов.

Кто может оценить информационную безопасность компании

Типовое техническое задание содержит инструкции, которые помогут компаниям оценить защищенность информации и найти следы утечек и взлома информационной инфраструктуры злоумышленником.

Если кратко, это примерный алгоритм проверки, который похож на пентест информационной безопасности по компании в целом.

Согласно рекомендациям Минцифры, чтобы оценить защищенность, компании должны:

- выявить и консолидировать стратегические риски информационной безопасности;

- выявить уязвимость информационной инфраструктуры и технических средств обработки информации;

- выявить недостатки применяемых средств защиты информации и программных продуктов, оценить возможности их использования нарушителем;

- проверить практическую возможность использования уязвимостей;

- получить оценки текущего уровня защищенности на основе объективных свидетельств;

- разработать маршрутную карту модернизации информационной инфраструктуры.

Сделать это могут сами компании либо привлечь стороннюю организацию. Однако оценивать информационную безопасность могут только организации с лицензией от ФСТЭК на деятельность по технической защите конфиденциальной информации (п. 1.в Указа № 250). Реестр таких компаний находится в свободном доступе.

Никита Ярков, эксперт Контура

Любовь Крапивина, руководитель отдела продаж Контур.Безопасности

Задача выстраивания системы информационной безопасности предприятий носит комплексный характер. Руководство должно оценить уровень предполагаемых рисков и выработать модель угроз. Она будет различной для каждого вида бизнеса. Общим будет то, что для причинения ущерба компании используются информационные технологии. Для обеспечения информационной безопасности нужно проведение аудита, по результатам которого вырабатывается комплекс необходимых организационных и программно-технических мер.

Угрозы информационной безопасности

Хакерские атаки рассматриваются на международном уровне как часть единой глобальной угрозы, связанной с цифровизацией общества. От внешних нападений не избавлены даже небольшие компании, особенно если они являются поставщиками или подрядчиками крупных корпораций и оперируют в своей деятельности данными, способными заинтересовать злоумышленников. Но и интернет магазины или небольшие поставщики интернет-услуг не избавлены от DDoS-атак, способных полностью заблокировать каналы связи и сделать сервис недоступным для клиентов.

Среди актуальных внешних угроз информационной безопасности:

- кража конфиденциальной информации путем взлома информационной системы или подключения к плохо защищенным каналам связи. От утечек информации наилучшим способом защищают DLP-системы, но не все предприятия малого и среднего бизнеса имеют возможность использовать их ресурсы в полном объеме;

- кража персональных данных при помощи собственных средств аутентификации и передача их посредникам на черном рынке информации. Этот тип угроз наиболее характерен для банков и организаций сферы услуг, обрабатывающих большой объем клиентской информации;

- кража инсайдерами коммерческой тайны по запросам конкурентов, наиболее часто воруют базы данных клиентов организации;

- DDoS-атаки, направленные на обрушение каналов коммуникации. Они делают сайт предприятия недоступным, что оказывается критичным для организации, продающей товары или оказывающей услуги в Интернете;

- вирусные заражения. В последнее время наиболее опасны вирусы-шифровальщики, делающие информацию в системе недоступной и разблокирующие ее за выкуп. Иногда, чтобы исключить возможность отслеживания, хакеры требуют выплатить им вознаграждение в криптовалютах;

- дефейс сайта. При этом типе хакерской атаки первая страница ресурса заменяется иным контентом, иногда содержащим оскорбительные тексты;

- фишинг. Этот способ совершения компьютерных преступлений основан на том, что злоумышленник направляет письмо с адреса, идентичного привычному для корреспондента, побуждая зайти на свою страницу и ввести пароль и иные конфиденциальные данные, в результате чего они похищаются;

- спам, блокирующий входящие каналы связи и мешающий отслеживать важную корреспонденцию;

- инструменты социальной инженерии, побуждающие сотрудников компании переводить ресурсы в пользу опытного мошенника;

- потеря данных из-за аппаратных сбоев, неисправности техники, аварий, стихийных бедствий.

Общий список угроз остается неизменным, а технические средства их реализации совершенствуются постоянно. Уязвимости в штатных компонентах информационных систем (ОС, протоколах связи) не всегда ликвидируются быстро. Так, проблемы Windows XP были устранены путем выпуска обновлений только через два года после их фиксации. Хакеры не теряют времени, оперативно реагируя на все обновления, постоянно тестируя степень безопасности информационных систем предприятия при помощи средств мониторинга. Особенностью современной ситуации на рынке компьютерной безопасности стало то, что машинные технологии усовершенствовались до того уровня, что пользование ими стало доступным даже школьнику. Заплатив небольшую сумму, иногда не превышающую 10 долларов, за подписку на сервис тестирования уязвимости, можно организовать DDoS-атаку на любой сайт, размещенный на небольшом сервере с не очень производительным каналом связи, и в считанные минуты лишить клиентов доступа к нему. В качестве ботнетов все чаще используются объекты Интернета вещей: холодильники, кофеварки и IP-камеры. Они активно включаются в информационные атаки, так как производители управляющего ими программного обеспечения в целях экономии средств не встроили в них механизм защиты от перехвата управления.

Но не менее опасны и угрозы информационной безопасности, исходящие от сотрудников компании, заинтересованных не в краже, а в манипуляции информацией. Отдельным риском становится такое нарушение целостности информации в базах данных, которое облегчает хищение материальных ресурсов организации. Примером может служить изменение температуры хранения топлива в сторону повышения, при котором его объем в цистернах увеличивается и небольшую откачку датчики безопасности не заметят. Для такого изменения нужно иметь несанкционированный доступ к каналам связи с устройствами, управляющими выставлением температуры на складе.

Обеспечение информационной безопасности предприятий

Задача обеспечения информационной безопасности предприятий решается своими силами или с привлечением внешних экспертов. Необходимо провести аудит и внедрить систему организационных и технических мер общего и специального характера, которые позволят эффективно обеспечить высокое качество информационной безопасности предприятия. Начинать создание системы надо с аудита. Система защиты будет основываться на его результатах.

Аудит

Объем аудита зависит от размеров компании и ценности обрабатываемой информации. Для предприятий малого и среднего бизнеса аудит может проводиться своими силами, для распределенной сложной системы, включающей несколько контуров управления, в которой обрабатываются конфиденциальные данные высокой важности, необходимо привлекать для проведения аудита профессиональные организации, специализирующиеся на аутсорсинге информационных услуг.

На базовом уровне аудита необходимо выяснить:

- доступны ли компьютеры кому-то, кроме сотрудников определенного подразделения, реализована ли пропускная система с использованием электронных пропусков и фиксацией времени нахождения сотрудника в помещении;

- существует ли возможность подключения к рабочим станциям съемных носителей информации, физическая возможность копирования данных на съемные устройства;

- какое программное обеспечение установлено на рабочих станциях информационной системы, лицензировано ли оно, регулярно ли выполняются обновления, известно ли о недостатках установленного программного обеспечения, облегчающих доступ к данным извне;

- как ведется настройка операционной системы, используются ли штатные ресурсы обеспечения информационной безопасности предприятий, антивирусы, брандмауэры, журналы учета действий пользователя, разграничение доступа;

- как реализована система разграничения прав доступа, применяется ли принцип предоставления минимально возможных прав, кто и как вносит изменения в права доступа;

- как реализована система аутентификации и идентификации, применяется ли двухфакторная модель, существует ли ответственность за передачу логинов и паролей другим сотрудникам;

- как реализована система паролей, как часто они меняются, как реагирует система на неоднократный ввод неверного пароля;

- принят ли необходимый пакет организационно-распорядительной документации, касающейся информационной безопасности.

Для небольшой компании ответы на эти вопросы помогут выявить наиболее очевидные уязвимости системы информационной безопасности предприятия и направить усилия на их устранение.

Существуют ситуации, когда угрозы оказываются более существенными, чем действия инсайдеров или случайные и непредсказуемые хакерские атаки, например, когда компания:

- действует на высококонкурентном рынке;

- участвует в разработке научных или информационных технологий;

- обрабатывает большие объемы персональных данных.

В этих случаях простой аудит доступа и специфики программного обеспечения окажется средством, не решающим проблему. ИС нужно исследовать на более глубоком уровне, выявив:

- наличие уязвимостей системы для внешних проникновений при помощи платных и бесплатных программ – сканеров уязвимостей;

- отсутствие или наличие обработки информации с высокой степенью конфиденциальности в отдельных кластерах информационной системы, установлены ли сетевые экраны на границах зон;

- используются ли протоколы защищенной связи при передаче информации от сотрудников, находящихся на удаленном доступе;

- как осуществляется запись действий пользователей с объектами, содержащими конфиденциальную информацию;

- реализован ли дифференцированный доступ к данным, какой способ применяется, существует ли многоуровневая система доступа.

Если компания является оператором персональных данных, в ходе аудита дополнительно надо выявить:

- насколько скрупулезно реализуются требования закона «О персональных данных»;

- внедрены ли предусмотренные законом и рекомендациями ФСТЭК РФ организационные меры;

- используется ли необходимое сертифицированное программное обеспечение.

Ответ на вопросы аудита даст почву для разработки системы информационной безопасности предприятия с учетом релевантных угроз.

Этапы внедрения системы безопасности

Понимание текущего состояния информационной системы и категории информационных ресурсов дает почву для разработки стратегии ее модернизации и приближения к современным требованиям безопасности.

Работу необходимо проводить по следующему алгоритму:

- описание всех инфраструктурных и программных объектов в архитектуре информационной сети, выявление их ключевых характеристик;

- разработка требований к оптимальной конфигурации информационной системы с учетом временных, человеческих и бюджетных ограничений;

- разработка пакета организационно-распорядительной документации, ознакомление с ней сотрудников, обучение их основам информационной безопасности;

- внедрение технических и программных мер, призванных исключить возникновение инцидентов информационной безопасности и сделать более эффективной реакцию на них.

Большинство этапов работы может быть выполнено силами собственного персонала, на особо сложные участки работы привлекаются консультанты. Весь процесс должен идти под руководством менеджера высшего звена, заинтересованного в успешной реализации проекта внедрения стратегии обеспечения информационной безопасности предприятия.

Организационные меры

Применяемые для обеспечения информационной безопасности предприятия организационные меры делятся на три группы:

- общеобязательного характера;

- защищающие персональные данные;

- защищающие отдельные информационные объекты или процессы.

В каждой категории они делятся на две группы – документы и действия, и в каждом секторе защиты необходимы обе группы мер.

Организационные меры общего характера

Информационная безопасность предприятия начинается с принятия единой политики или методики обеспечения защиты данных. Политика должна содержать следующие разделы:

- общие принципы защиты информации, угрозы и цели обеспечения безопасности;

- градация информации по степени значимости для компании;

- условия доступа к данным, принципы разграничения доступа;

- правила работы с компьютерной техникой и съемными носителями;

- ответственность за нарушение требований документа.

Документ принимается на уровне высшего руководства и сопровождается политиками и методиками, определяющими более узкие задачи информационной безопасности на предприятии.

Режим коммерческой тайны

Гражданское законодательство РФ вводит понятие коммерческой тайны как информационного актива, охраняемого государством. Ее преднамеренное или непреднамеренное разглашение, причинившее ущерб компании, является основанием для предъявления гражданского иска о возмещении ущерба. Если ущерб действительно серьезен, дело может дойти до уголовного преследования. Но чтобы привлечь виновного сотрудника к ответственности, придется совершить несколько шагов, относящихся к организационной части системы информационной безопасности на предприятии:

- ввести режим коммерческой тайны, издав соответствующий приказ;

- составить перечень сведений, относящихся к конфиденциальной информации. Многие компании совершают ошибку, относя к коммерческой тайне все виды документов и информации, которые могут вспомнить сотрудники службы безопасности. Это превращает режим защиты данных в профанацию. Создать систему защиты должного уровня для всех файлов и документов невозможно, а каждый вынос документа из офиса, например, в налоговую или на встречу с контрагентом, не отраженный в книге учета носителей коммерческой тайны, превращается в нарушение режима. Перечень данных должен быть четким и конкретным, это облегчает механизм контроля и делает его возможным;

- ввести механизм контроля перемещения документов, содержащих коммерческую тайну, грифы секретности, журнал учета движений;

- ознакомить всех сотрудников под роспись с приказом о режиме конфиденциальности и перечнем документов (Положением об охране коммерческой тайны);

- ввести в трудовые договоры условие об ответственности за разглашение коммерческой тайны.

Выполнение этих действий поможет в должной мере защитить конфиденциальность данных.

Технические меры

Внедрение программно-технических средств защиты информации неизбежно, многие организации пользуются ими, не подозревая об этом. Для того чтобы выбрать наиболее эффективные для конкретной организации типы защиты, необходимо ответить на следующие вопросы:

- типы информации, подлежащей защите, в каких секторах сети и в каких базах данных она хранится. В деятельности компании к наиболее важной информации относятся данные корпоративных банковских карт и счетов, персональные сведения, бизнес-секреты, базы данных клиентов, наиболее часто становящиеся целью намеренного хищения;

- какие устройства участвуют в создании инфраструктуры сети и какие устройства подключаются к ней на удаленном доступе, кто и на каком основании выдает разрешение на подключение;

- какое программное обеспечение требует замены или обновления, какие дополнительные модули безопасности нужно устанавливать;

- как защищены учетные записи администраторов, может ли воспользоваться ими другое лицо путем подбора паролей или иным способом;

- существует ли необходимость шифрования файлов или трафика, какие средства для этого используются;

- отвечают ли антивирусные программы, программы фильтрации электронной почты, сетевые экраны современным требованиям к безопасности;

- как регулируется доступ сотрудников к Интернету, необходимо ли получать специальное разрешение, какие сайты и по какому принципу блокируются.

Далее начинается этап выбора программного обеспечения, которое призвано создать систему информационной безопасности предприятия на эффективном уровне:

- антивирусная защита. Если компания является оператором персональных данных, программный продукт должен быть сертифицирован ФСТЭК РФ. Если такой необходимости нет, то можно выбрать удобный или популярный продукт. Так, Роскачество в своем обзоре определило, что наибольшим успехом в борьбе с вирусами пользуется Internet Security от ESET, при этом встроенный в Windows антивирус оказался только на 17-м месте;

- сетевые экраны (файрволы). Здесь желательно ориентироваться на программные продукты, одобренные ФСТЭК РФ;

- средства фильтрации электронной почты, которые защитят почтовые ящики сотрудников от спама и вирусов;

- программа Enhanced Mitigation Experience Toolkit (EMET), установленная на компьютерах с Windows, окажется полезной для защиты от уязвимостей, связанных с программным кодом;

- средства криптографической защиты. В зависимости от уровня конфиденциальности данных, используются или общедоступные продукты, или СКЗИ (средства криптографической защиты информации), одобренные ФСБ РФ;

- средства мониторинга работоспособности инфраструктуры. Могут быть выбраны бесплатные или лицензионные продукты, главное, настроить непрерывность мониторинга уязвимостей. Если принято решение приобрести продукт более высокого уровня, то следует обратить внимание на SIEM-системы, предназначенные для выявления инцидентов информационной безопасности и выстраивания реакции на них;

- средства борьбы с утечками информации. Можно реализовать комплекс мер, призванных предотвратить утечки на всех уровнях. Можно установить DLP-систему, настроенную блокировать любую попытку вывести конфиденциальную информацию из периметра информационной обороны.

Одним из основных рисков для информационной безопасности предприятия становится отказ от своевременного обновления программного обеспечения. Причин может быть несколько:

- невнимательность системных администраторов;

- ограниченный бюджет;

- длительный период сертификации для ПО, используемого для защиты персональных данных.

Но несвоевременное обновление программ создает лазейки для хакеров, которые могут привести к утечкам информации. Если существуют такие риски, рекомендуется применять сканер безопасности Microsoft Security Analyzer, чтобы определить, какие патчи или обновления не установлены для Windows и какие изменения в конфигурации надо выполнить для обеспечения безопасности.

При проверке подключения устройств необходимо использовать следующие методы:

- при помощи маршрутизатора (контроллера беспроводного доступа) проверить, какие именно устройства подключены к сети;

- для сетей большего размера можно при поиске устройств применять сетевой сканер. Эксперты рекомендуют использовать популярную программу Nmap;

- активировать запись логов всех событий, связанных с подключением устройств к сети.

Выполнение простых рекомендаций позволит создать информационную безопасность предприятия на уровне, обеспечивающем гарантированную систему защиты и отсутствие инцидентов.

21.01.2020

Если вовремя не внедрить систему безопасности, можно столкнуться с тремя критическими последствиями: утечкой пользовательских данных, техногенной катастрофой или остановкой обеспечения услуг компании. После этого бизнес рискует столкнуться с куда более опасными проблемами, чем кибератаки.

Чтобы защитить себя в этой области, организациям уже сейчас стоит подумать, какие средства выбрать для защиты и каких атак стоит опасаться больше всего. Об этом рассказал Андрей Голов, генеральный директор «Кода Безопасности».

Содержание:

- Что такое «информационная безопасность предприятия»?

- Как осуществить контроль информационной безопасности?

- Виды угроз информационной безопасности

- Средства защиты информации

- Обеспечение информационной безопасности предприятий

- Этапы внедрения системы безопасности

- Организационные меры

- Режим коммерческой тайны

- Технические меры

- Итог: как выбрать комплекс мер по информационной безопасности в организации?

Что такое «информационная безопасность предприятия»?

Если говорить просто, то это комплекс мер, которые закрывают три ключевых уровня:

- Работоспособность некритичных для бизнеса сервисов — например, сайта компании. Компания должна быть готова к банальным DDoS-атакам и прочим киберсредствам нападения.

- Защита критической информации, к которой относятся персональные данные и коммерческие тайны. Задача ИБ-специалистов защитить ИТ-узлы, чтобы организация могла функционировать и при этом не нести репутационные или финансовые потери.

- Требования регуляторов. Часто, увидев смету на решения информационной безопасности, руководство компании пытается на них «забить». Государство понимает нежелание организаций тратить деньги на вещи, которые могут не случиться, но, с другой стороны, есть критические процессы, и их необходимо предупреждать, поэтому власти заставляют делать это законодательно.

Три уровня — это минимум, под которым понимается система информационной безопасности организации. Более глобальный вопрос звучит так: кто атакует?

Это могут быть:

- малоквалифицированные студенты,

- спецслужбы или военизированные группировки, для которых нанести критический урон — прямая задача.

От того, в чьей руке «меч», зависит обеспечение информационной безопасности предприятия.

То, что эффективно против студентов, вряд ли остановит хакеров на службе у государства. Это мы увидели в феврале-марте 2022 года: уровень систем информационной безопасности организаций РФ оказался ниже необходимого из-за выросшего качества атак.

Компании это поняли, поэтому за последний год затраты на ИБ существенно выросли.

Как осуществить контроль информационной безопасности?

Есть несколько способов в организации защиты информационной безопасности:

- Неправильный — когда равномерно тратятся на защиту всей ИТ-инфраструктуры. Чаще всего компании используют именно его.

- Половинчатый — заключается в следовании нормативам регуляторов, когда компания обеспечивает безопасность тех узлов ИТ-инфраструктуры, которые требует государство.

- Правильный — когда компания оценила уровень воздействия событий безопасности на бизнес и понимает, какой компонент ИТ-системы нужно защищать в первую очередь. Для этого необходима серьезная зрелость, но зато такой подход дает бизнесу наибольшую устойчивость.

Виды угроз информационной безопасности

Хотя ландшафт угроз информационной безопасности организации постоянно расширяется за счет новых уязвимостей, основные виды атак остаются примерно одинаковыми.

Среди них можно выделить:

- вредоносное ПО (шифровальщики, вирусы, троянцы);

- SQL-инъекции (фишинг, DoS, перехват данных).

Опасность атаки определяют по специальной модели угроз, которая состоит из нескольких параметров-вопросов:

- Какими ресурсами располагают злоумышленники?

- Сколько времени они готовы потратить на атаку?

Проблема в том, что продвинутый хакер, имея время и ресурсы, попадет в любую систему. Конечно, такое «внимание» уделяют не всем компаниям, и большинство организаций могут подготовиться к возможным проникновениям.

К сожалению, пока что эта «игра» напоминает «Тетрис» — в нее невозможно выиграть.

Средства защиты информации

На сегодня отечественные разработчики создали десятки решений информационной безопасности, которые закрывают все сегменты ИТ-инфраструктуры.

Они относятся:

- к контролю доступа,

- защите данных и приложений,

- обнаружению и реагированию на инциденты.

Как правило, многие инструменты идут в связке — это позволяет проводить грамотную политику информационной безопасности организации и обеспечивать комплексную защиту.

Сейчас особенно актуальными считаются межсетевые экраны следующего поколения (Next Generation Firewall, NGFW), которые сочетают несколько решений с единой панелью управления. Это особенно полезно для крупных ИТ-инфраструктур.

Обеспечение информационной безопасности предприятий

В построении системы информационной безопасности организации средства защиты не занимают ведущую роль.

Можно выбрать самое навороченное решение, но бизнес все равно встанет.

Почему? Потому что сначала необходимо разобраться: а какие последствия в принципе критичны.

Об этом необходимо договориться с теми, кто принимает решения, то есть с топ-менеджментом, иначе защита не будет эффективной. Люди, управляющие рисками компании, не воспринимают ИБ-события как неизбежность — это скорее что-то эфемерное, что не случится вовсе, а значит, можно и не вкладываться.

Этапы внедрения системы безопасности

Итак, первым делом необходимо определить критические процессы и договориться об этом с руководством.

Затем анализ продолжается:

- нужно обозначить те бизнес-процессы, в которых нарушения повлекут недопустимые последствия,

- понять, какие ИТ-системы их поддерживают.

Финальный этап — определение возможных инструментов защиты.

К недопустимым последствиям относятся:

- Утечка данных пользователей;

- Техногенные катастрофы;

- Остановка обеспечения услуг компании.

Организационные меры

Такие меры порой позволяют избежать громадных инвестиций и при этом сильно облегчить жизнь. Это банальное введение регламентов, которые бы структурировали работу с ИТ-системами.

Скажем, инструкция по работе с интернетом и жесткое требование:

- не кликать по ссылкам в почте и мессенджерах;

- менять пароль каждые полгода;

- не использовать один и тот же пароль для разных сервисов.

Сотрудникам кажется, что эти мелочи отравляют им жизнь, но на деле — помогают избежать больших проблем. К сожалению, такие регламенты чаще всего вводят зрелые компании, у которых система информационной безопасности предприятия и так выстроена на отлично.

Режим коммерческой тайны

Это отдельная область права позволяет легитимно наказывать людей, раскрывших конфиденциальные данные.

В основном она касается случаев, которые относятся к краже информации, но есть и второй момент. Как известно, слабое место ИБ — это человек, поэтому хакеры часто прибегают к социальному инжинирингу, и «точкой входа» может стать сотрудник компании, который даже не подозревает, что его используют.

В этом случае режим коммерческой тайны действует, как окрик родителя, — предупреждающе, и человек поостережется раскрывать даже незначительную информацию.

Технические меры

ИТ-инфраструктура предприятия в идеале напоминает подводную лодку — отсеки разделены переборками, которые задраиваются в случае проблемы и сохраняют судно на плаву.

На практике это реализуется так: у компании есть ИБ-средства для сегментации доступа, при этом большинство пользователей обладают минимальными правами. Если сотрудник имеет доступ к ограниченному числу сервисов, то и злоумышленнику будет сложнее войти в систему.

Итог: как выбрать комплекс мер по информационной безопасности в организации?

Информационная безопасность предприятия — это масштабная задача, успешность которой зависит от множества факторов.

Компания должна понимать:

- Какие ИБ-события она не может допустить;

- Удар по каким бизнес-процессам станет критическим;

- Какие ИТ-системы поддерживают эти процессы.

Затем нужно обеспечить их защиту. И лишь когда прикрыты критические узлы, можно подумать о полноценной безопасности других компонентов.

При этом нельзя забывать о требованиях регуляторов, которые у каждой отрасли свои. В составлении таких требований участвуют ведущие компании сектора, поэтому их можно считать эталонными.

Фото на обложке сгенерировано с помощью нейросети Midjourney

Подписывайтесь на наш Telegram-канал, чтобы быть в курсе последних новостей и событий!

#статьи

- 1 фев 2023

-

0

Служба защиты и нападения: информационная безопасность глазами профи

Как выглядит изнутри служба ИБ, чем внутренняя безопасность отличается от внешней и почему не надо бояться хакеров — в разговоре с Антоном Бочкарёвым.

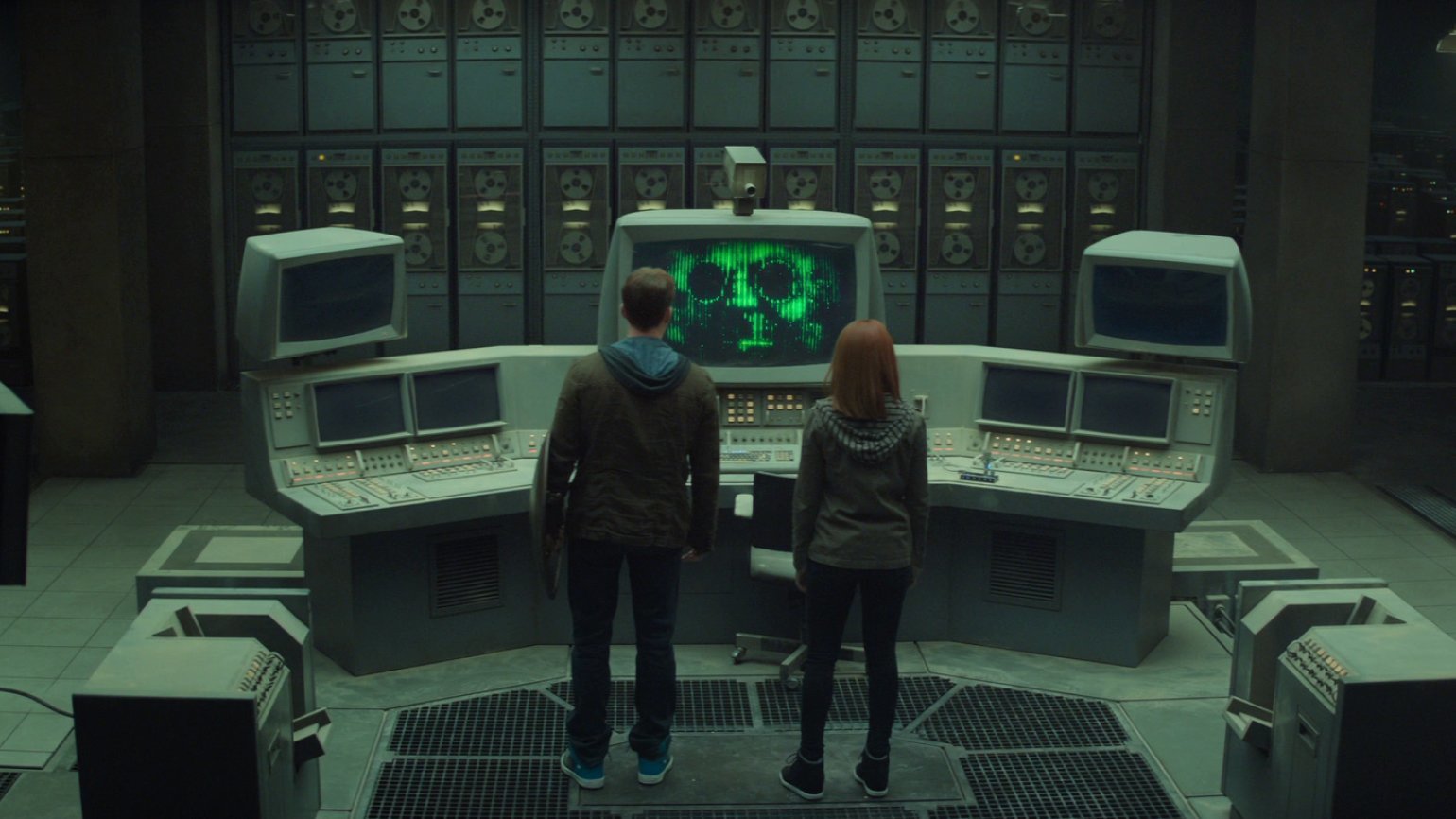

Кадр: сериал «Мифический квест»

Журналист, редактор. Фанат виртуальности во всех её видах — потому о ней и пишет.

Специалист по offensive security с восьмилетним стажем, основатель нескольких стартапов в области информационной и технологической безопасности.

- Что такое служба информационной безопасности

- Из чего состоит служба ИБ

- Чем различаются специалисты по внутренней и внешней безопасности

- С какими угрозами чаще всего сталкивается бизнес

- Можно ли провести аудит ИБ на предприятии своими силами

- Как вовлечь сотрудников фирмы в деятельность по ИБ

- Что делать, если утечка данных всё-таки произошла

- Правда ли, что есть хакеры-романтики?

- На какую зарплату может рассчитывать специалист по ИБ и какие в этой сфере грейды

- С чего начинать новичку, который хочет зайти в ИБ

Привет, я Антон Бочкарёв, потомственный айтишник. Мой отец тоже работает в этой сфере, так что в теме я, можно сказать, с детства. Информационной безопасностью я загорелся классе в девятом, когда пришёл на день открытых дверей соответствующей университетской кафедры. И пошло-поехало: школа, вуз, подработка сначала в IT, потом в ИБ, соревнования по инфобезопасности, диплом, первая работа безопасником, вторая, третья и так далее. Я своего рода энтузиаст: выступаю на научно-популярных конференциях, продвигаю эту тему в массы. В общем, как в детстве зацепило — так до сих пор и не отпускает.

Важно понимать, что ИБ и IT — это не одно в другом: ИБ — не часть IT, а IT — не часть ИБ. Это два больших пересекающихся множества.

Понятно, что в IT есть множество тем за рамками ИБ. Но и в безопасности есть очень многое за рамками IT. Это физическая безопасность: камеры слежения, турникеты и так далее. Это работа с персоналом. Это социальная инженерия, то есть взлом какой-либо организации через сотрудников. Это бумажки, юридические аспекты безопасности и прочее.

Кроме того, к ИБ относятся различные околофинансовые штуки для противодействия мошенничеству — например, антифрод-системы. Короче говоря, хотя ИБ и выросла из IT и тесно с ней связана, это не единый организм. Скорее это «близкие родственники»: много общих направлений, но у каждого есть и своя жизнь.

Если исходить из вузовской классификации, информационная безопасность делится на техническую, организационную и физическую. Но по факту сейчас они тесно связаны друг с другом, потому что даже физическая безопасность уже перестала ограничиваться турникетами и работает на IT: турникеты у нас теперь с бесконтактными картами, RFID-метками и прочими умными штуковинами. То же самое с социальной инженерией: фишинговые рассылки, обман сотрудников, вот это всё. Одно плавно перетекает в другое.

Всё неразрывно связано как с социальным фактором — с тем, чтобы сотрудники нажали на кнопку, совершили какие-то действия, так и с техническим: чтобы отработали средства защиты, чтобы сконфигурированное письмо действительно дошло до адресата, а не уничтожилось спам-фильтром и так далее. Даже физический взлом или проход на территорию в любом случае завязан на какие-то технические штуки. Всё-таки XXI век.

При этом многие IT-специалисты безопасностью не занимаются: они обслуживают системы, следят за тем, чтобы работали серверы, СКУД и тому подобное. А всё, что оказывается за рамками их полномочий, передаётся службе ИБ, которая строит стратегию, говорит, что и как должно работать. Так что в ИБ очень много гибридных направлений. Если сравнивать с IT, это чем-то похоже на сравнительно молодое направление DevOps.

В целом техническую часть ИБ можно разделить на две принципиально различающихся категории: offensive и defensive.

Defensive security — это так называемая blue team, «синяя команда» защитников. То есть сотрудники, которые занимаются мониторингом сети, настройкой средств защиты, антивирусов, безопасной разработкой. Они очень близко работают с IT: ставят security pipeline, методы проверок кода, который пишут разработчики. Часть blue team действительно работают наполовину системными администраторами, потому что им необходимо не только обслуживать средства защиты, но и банально разворачивать под них серверы.

Offensive security — атакующая команда. Несмотря на то что это звучит довольно странно, нелогично и даже как-то нелегально, это абсолютно законное направление, цель которого — в первую очередь тестирование на проникновение.

Специалисты offensive security стоят как бы вне организации: их основная задача — проверка защищённости тех или иных компонентов инфраструктуры либо всей компании в целом. Offensive security вообще родилась из того, что необходимо было как-то понять, насколько всё надёжно.

Один из самых верных способов сделать это — попробовать систему взломать. И этот подход сохраняется уже много лет. Изначально, если я правильно помню, его применяли в оборонных ведомствах США: именно там впервые начали продвигать тему тестирования на проникновение.

На самом деле скиллы и там, и там довольно разнообразные. Дело в том, что внутри каждого направления есть куча подсистем.

Например, в blue team есть отдельная очень сложная тема — форензика, или компьютерная криминалистика. Там работают люди, которые, как шутят безопасники, умеют профессионально копировать диски — и с них собирать всю информацию о том, как та или иная машина была взломана, какое вредоносное ПО использовалось, куда оно пыталось достучаться. Их задача — восстановить цепочку заражения или взлома.

Сюда же относятся ребята, занятые incident response, то есть реагированием на инциденты. Когда происходит взлом, они в тот же момент блокируют учётные записи, изолируют сегменты сетей, рабочие станции и так далее.

Скиллы у этих ребят довольно низкоуровневые: им нужно чётко понимать, как работает вредоносное ПО и как собирать цифровые доказательства с разных операционных систем. У тех, кто занимается, например, настройкой «Касперского» или других антивирусных средств, скиллы совсем другие, хотя они работают в том же blue team.

Кроме того, в blue team есть совершенно отдельное направление security operations center. Специалисты SOC — более универсальные, их задача — отслеживать угрозы в режиме реального времени. Им приходит очень много alert-информации с различных средств защиты. Они должны чётко понимать, проводится ли какая-то атака или происходит ли аномалия в сети либо на внешнем периметре, и передавать информацию куда нужно. Либо как-то самостоятельно расследовать, пока не разберутся, нужно ли вообще кому-то писать и беспокоить. Их скиллы близки к incident response, но они работают и со средствами защиты. В общем, своеобразная золотая середина.

В offensive security всё ещё сложнее. Есть люди, которые занимаются непосредственно безопасностью веб-сайтов, такие профессиональные веб-тестеры. Моя же основная специализация — тестирование на проникновение всей внутренней инфраструктуры: серверов, сетевых протоколов, spoofing, active directory, если это Windows, поднятия привилегий на любых серверах. Там совсем другие скиллы.

Отдельная категория — социальная инженерия. Я этим тоже довольно долго занимался, мне это нравилось. Там вообще работа наполовину с людьми, наполовину с технологиями, от рассылки вредоносных писем до звонков или физического прохода на территорию заказчика. Задача — всеми правдами и неправдами, не показывая никаких документов, дойти до сетевой розетки предприятия, зайти внутрь, подключиться, что-то скачать.

Если же говорить об общих чертах всех безопасников — это люди с большим желанием учиться и любопытством. И с особым подходом, который вырабатывается либо в вузе, либо, что чаще, на работе, — на всё смотреть с точки зрения именно безопасности. Ты везде ищешь брешь, уязвимость, возможность обойти тот или иной механизм.

Сейчас на слуху утечки, особенно из-за прошлогодних событий с «Яндекс Едой» и прочими массовыми сервисами. Их можно классифицировать на три категории.

Внутренние злонамеренные утечки — самая распространённая категория. Они происходят, когда в компании есть инсайдер, который по каким-либо мотивам хочет слить данные. Это как раз то, что произошло с «Яндекс Едой». Мотивы могут быть разные: обогащение, политика, идеология либо просто желание отомстить компании. Эти утечки наиболее опасны.

Нередко злоумышленники вербуют персонал тех же сотовых операторов или банков, чтобы через них работать на рынке «пробива». Им за это платят деньги. Над такими утечками работает в первую очередь служба безопасности. Для их фиксации пытаются ставить DLP и подобные системы контроля утечек.

Внешние злонамеренные утечки — это примерно то, что сейчас делают некоторые хакерские группировки. Правильно говорить даже не «хакерские», а «киберкриминальные», которые пытаются не только зашифровать информацию клиентов — сейчас это самый успешный способ монетизации для преступников, — но ещё и устроить утечку с целью шантажа. Например, перед одной из недавних презентаций Apple слили техническую документацию по новым макбукам. Такие утечки случаются довольно редко.

Внутренние ненамеренные. Они происходят довольно часто, но, как правило, по мелочи. Например, у вас в сети есть какой-нибудь сервер Elasticsearch. Он прекрасно работает внутри сети, его порт виден всем, кому нужно. Всё замечательно. Но тут какой-нибудь сисадмин Вася случайно ошибается и неправильно обновляет конфигурацию сетевого оборудования на периметре, и неожиданно порт Elasticsearch становится виден всему интернету. Вашу базу сразу же кто-то скачивает, а через пару дней её продают на каком-нибудь хакерском форуме как утечку. Как правило, такие утечки менее разрушительны, потому что что-то серьёзное обычно достаточно изолировано от интернета и утекает какая-то ерунда. Но компания тем не менее несёт репутационный ущерб, что неприятно.

Если же перейти вообще ко всем угрозам, то вирусы 1990-х уже не актуальны. И сами вирусы стали другими, и киберкриминальный бизнес вырос до полноценных ОПГ со своими цепочками поставок и субподрядчиками.

Против крупных корпораций вроде Microsoft работают криминальные корпорации размером чуть поменьше, где профессионально пишут вирусы-шифровальщики, которые очень хорошо и просто монетизируются. Всё это делается солидным штатом разработчиков, поддерживается тысячами криминальных сисадминов, распространяется через широкую сеть партнёров.

Всё это абсолютно разные люди, которые могут быть друг с другом даже не знакомы, а работать исключительно по системе фактически подряда друг у друга, по партнёрствам криминальным. Эти цепочки могут перестраиваться. И самые ценные в них те, кого действительно пытаются ловить сейчас все силовые структуры практически всех стран, — первые в цепочке, первоначальные шифровальщики, которые пишут сам вирус, потому что их меньше всего. Это самая сложная часть.

А дальше всё проще. Например, на распространение в таких цепочках принимают кого угодно, с минимальной репутацией. Человек работает исключительно на проценты. Его задача — отправить в какую-нибудь компанию вирус и добиться, чтобы он там что-нибудь зашифровал. Он не переживает, кто будет запрашивать выкуп и как они получат деньги. Ему просто на биткоин-кошелёк прилетит сумма.

Участники подобных криминальных схем не отдают лишнюю информацию по цепочке. Например, дилерам вирус генерируется автоматически, предварительным распространением. Разработчики отгружают его туда и за это сразу берут предоплату. Каждый распространитель получает свой уникальный вирус, можно сказать. Хотя в целом все они работают идентично. Если какой-то образец утекает и начинает детектироваться средствами защиты, об этом моментально проходит информация, и разработчик пропадает. Поэтому у силовиков редко получается восстановить цепочку полностью — никто ж никого не знает.

Лучше, конечно, доверять профессионалам, как и в любой сложной работе. Хотя минимальный, базовый аудит может сделать и дилетант. Отталкиваться нужно в первую очередь от того, что для вас критично. В каждой компании есть данные, которые действительно важны для её бизнес-процессов. Иногда эти данные на удивление простые: скажем, архив электронной почты за месяц. Просто представьте, что будет, если у вас неожиданно зашифруют электронную почту, все предыдущие письма и почта встанет.

Нужно чётко понимать, что представляет для вас наибольший риск: утечка, потеря или простой. Например, на промышленных предприятиях простой критичнее всего. Им не так важно, что какие-то данные о внутренних закупках или стоимости материалов уйдут в Сеть. Но если остановятся станки, это будут огромные потери денег.

У других же компаний клиентские данные важнее всего: если они утекут из той же «Яндекс Еды», это будет непоправимый ущерб компании, и об этом будут ещё долго вспоминать. Никакой безопасник со стороны не скажет, что для вас критичнее всего, ведь для этого нужно понимать бизнес-процессы компании.

Опять же, в безопасности есть золотое правило целесообразности, которое гласит: не нужно защищаться от угрозы ущерба в миллион средствами защиты ценой в два миллиона. Допустим, с хорошей IT-командой удивительно много можно построить на open source, но придётся выложить крупную сумму на поддержку. А можно строить на хороших дорогих продуктах, которые будет просто поддерживать. Каждый выбирает свой путь.

Люди всегда совершают ошибки, это проблема, и она будет вечной. Есть так называемое «правило 7%». Я многократно наблюдал его в действии: сколько людей ни обучай, как ни мотивируй, как ни пытайся каким-то образом запугать, всё равно 7% будут подвержены тем или иным социотехническим атакам. Они откроют письмо, перейдут по опасной ссылке, введут данные либо запустят что-то не то. И эти 7% никогда не уйдут. Не потому, что люди какие-то глупые. В эти 7% может попасть кто угодно. Просто в момент, когда к ним приходит это вредоносное письмо, люди случайно оказываются в состоянии, когда они не могут критически воспринимать информацию.

Например, у человека беда: у него умер близкий родственник или ещё что-то ужасное случилось. Он вроде бы сидит на работе, но в мыслях совсем не здесь, находится в состоянии «изменённого сознания». И в этот момент он напрочь забывает обо всём, чему его учили, и становится лёгкой наживкой для мошенников.

Схожим образом, кстати, действует эйфория. Допустим, человек только что выиграл в лотерею или получил новую должность в компании. Он пишет всем друзьям: «У меня всё круто, наконец-то! Новые возможности, всё прекрасно». И тут же отключает критическое мышление, попадая в те самые 7%. В принципе, мы всегда будем подвержены таким атакам. Но обучение позволяет не поднимать эту планку угрозы выше 7%. А если людей не обучать вовсе, у вас будет не 7%, а 17–20% и даже больше.

Сейчас многие ИБ-компании проводят на постоянной основе крутые тренинги по информационной безопасности, с презентациями, тестами и даже симуляциями. Я сам принимал участие в таких проектах. Это давало неплохие результаты. Но как с людьми разговаривать? Я, наверное, уже надоел немножко с «Яндекс Едой», но они действительно хорошо поступили, что признали утечку, объяснили всем, почему так случилось, написали большое письмо. И, ссылаясь на «Яндекс Еду», можно, в принципе, разговаривать с сотрудниками: «Смотрите, вы же не хотите, чтобы наши клиенты и бизнес пострадали так же? Чтобы завод встал и мы не выплатили вам премии? Ну так не лазьте по Сети где попало».

Если с людьми разговаривать таким языком, а не языком запретов: «Всё нельзя, потому что нельзя», люди адекватно это воспринимают и начинают понимать требования, которые к ним предъявляют. Например, иногда сотрудникам непонятно, почему нельзя подключить сотовый телефон и скидывать с него какие-то файлы на рабочем месте. Надо объяснять: «Потому что вы можете принести со своего домашнего компьютера что-то, что не особо хотели».

В таких случаях, без вариантов, нужно обращаться к профессионалам: провести полноценное расследование внутри компании средствами IT-отдела практически невозможно. Более того: часто случается, что именно айтишники могут невольно или умышленно замести важные следы и помешать своей самодеятельностью специалистам по ИБ.

Главное правило в любой чрезвычайной ситуации — не действовать хаотично. В идеале кто-то должен сразу же взять на себя ответственность за управление процессом и контролировать, кто и чем будет заниматься. К счастью, и на этой стадии вам на помощь могут прийти профи, некоторые — даже на безвозмездной основе. Возможно, они не вышлют сразу же своего специалиста, но в любом случае подскажут, что делать, если в вашей сети происходит что-то странное.

Более того, зачастую они сами становятся инициаторами расследования. Допустим, они могут мониторить новенький вирус, который на данный момент практически не детектируется. И если увидят, что он попал к вам, непременно позвонят: «Здравствуйте, у вас всё хорошо? Мы увидели, что вы вирус загружали. Может, у вас какие-то проблемы? Требуется ли наша помощь?»

Самые известные из таких компаний — в первую очередь дочка Сбербанка по кибербезопасности BI.ZONE («Безопасная информационная зона»), популярная в России компания расследования инцидентов Group-IB и, конечно же, «Лаборатория Касперского».

Но и частные специалисты тоже очень неплохо работают. Например, в моём стартапе зарегистрированы эксперты, которые могут поучаствовать вначале на безвозмездной основе, а дальше как договоритесь.

Точно так же сотрудников вашей службы ИБ, скорее всего, поддержат их коллеги из других компаний. В случае, если кто-то из них замечает, что у вас возникла опасность утечки, вам, как правило, немедленно приходит письмо: «Здравствуйте, у вас вот так и так случилось. Мы обнаружили, что у вас торчит сервер. Рекомендуем побыстрее исправить, пока только мы это видим».

По этой причине, кстати, рекомендую заказывать услуги сразу у нескольких ИБ-компаний. Это помогает получить широкую палитру независимых взглядов на вашу инфраструктуру. Дороговато, конечно, но если обратиться к частным специалистам, то получится и эффективно, и не очень накладно для вашего бюджета.

В начале нулевых действительно было принято восхищаться «хакерами», «фрикерами», «белыми шляпами», «чёрными шляпами», Кевином Митником и прочими культовыми персонажами IT-тусовки. Про них писали в газетах, снимали кино и вообще всячески превозносили.

В ту пору хакерами называли всех, кто хоть мало-мальски разбирался в IT или хотя бы мог что-нибудь эффектно поломать. Когда-то Крис Касперски, известный автор по безопасности, сформулировал фразу: «Главное моё преступление — любопытство». Многие взломы банков и в самом деле происходили поначалу просто из любви к самому процессу: получить доступ к сети, посмотреть, что там, пройти в какие-то внутренние подсети. Например, взлом «Ситибанка» в России, ещё при FidoNet, преследовал целью не взломать сам банк, а получить доступ к интернету из Fido.

Сейчас всё иначе: слово «хакер» перестало нести романтический полукриминальный подтекст. Теперь это просто профессионал в сфере ИБ. Хотя в английском языке ещё сохранились отголоски той эпохи. В частности, всех, кто занимается безопасностью легально, до сих пор называют white hats. Стопроцентных, беспримесных уголовников от IT — black hats. А grey hats — это, соответственно, как бы не определившиеся: те, кто работает вроде бы и легально, но время от времени делает что-то не совсем законное для себя или не совсем для себя.

Хотя часто возникает путаница. Допустим, человек взломал какой-нибудь сайт, но не нанёс никакого ущерба, а только написал письмо: «Ребята, у вас всё плохо». Он вроде бы white — но при этом он даже близко не имел права делать что-то подобное, и по закону он black. Но, с другой стороны, он же никому не навредил, а наоборот — сделал всё во благо. И поэтому он вроде как grey. Попробуй разберись в этих оттенках серого.

Так что у профессионалов в ходу более простая и понятная терминология. Есть специалисты по безопасности, они же хакеры. Есть киберкриминал, который просто зарабатывает на этом деньги. И есть активисты, то есть люди, которые используют брешь в безопасности для продвижения какой-то своей идеологии. Активизм — это продолжение старого движения Anonymous, когда с помощью взломов привлекали внимание к какой-либо проблеме.

Также выделяют компании и хакерские группировки, которые работают на спецслужбы. Это фактически подрядчики либо штатные работники силовых структур той или иной страны. С одной стороны, они не криминал, потому что не занимаются зарабатыванием денег на выкупах. С другой — их деятельность с точки зрения международного права абсолютно нелегальна.

Наша табель о рангах — не совсем как в обычном IT. В безопасность, как правило, приходят двумя путями. Путь первый — прямой, как у меня: загорелся, пошёл учиться в вуз по специальности, параллельно принимал участие в каких-то движухах, соревнованиях, где-то подрабатывал и вырос в безопасника. Но он довольно редкий. Чаще люди приходят к нам через IT, так как, условно говоря, после школы не все понимают, чем они хотят заниматься. Начинает человек в своей работе искать какой-то активности — и потихонечку смещается в сторону ИБ. Это довольно органичный путь: иногда переход из IT в ИБ происходит даже в рамках одной компании.

При этом я высчитал такую зависимость: средняя зарплата в IT примерно на 30% выше, чем в безопасности. И у нас довольно сложно определить, кто junior, кто middle, а кто senior. Особенно если человек начинал в одной специальности, потом перешёл в другую, потом в третью. Я знаю примеры, когда люди из offensive переходили в defensive, потому что им просто становилось интересно. Поначалу они теряли в скиллах, но рост в нашей сфере реактивный. Если человек захочет, подниматься можно довольно быстро.

Важный момент, особенно для начинающих: высшее образование в индустрии ИБ приветствуется, но всё ещё не является обязательным и вряд ли будет таковым. Тут как в IT: скиллы важнее дипломов. У меня есть замечательные ребята. Один окончил экономфак, стал аспирантом, писал кандидатскую. Второй отучился на бухгалтера. Через какое-то время оба ушли в IT. А потом сместились и стали успешными безопасниками. Что тот, что другой — очень известные и авторитетные люди на рынке.

Вакансий для новичков хватает. Есть регулярные стажировки, особенно у гигантов. У меня был опыт, когда я собеседовал человека к нам на «новичковскую» вакансию. И к нам приходили в основном ребята после вуза. Выбирать было очень тяжело, практически не из кого: все, кто к нам приходил, были люди незаряженные. Складывалось ощущение, что они отучились просто ради галочки. Они вроде что-то освоили в процессе учёбы, а в голове каша. Для таких людей довольно тяжело найти вакансии. А если вы приходите с горящими глазами и желанием учиться, то это вам даёт гигантский бонус.

Есть очень крутые конференции по ИБ. В России их три: Offzone, Positive Hack Days и ZeroNights. Первые две проходят в Москве, третья — в Санкт-Петербурге.

Можно поучаствовать в регулярных соревнованиях — например, в Capture The Flag, с которых я начинал ещё студентом. Они дают практику, позволяют влиться в тусовку, получить доступ к ресурсам по ИБ, которых на самом деле очень много. Есть известный телеграм-канал «Кавычка», который ведёт Антон Лопаницын aka Bo0oM. Там действительно крутые, глубокие вещи, связанные с web security. Есть более лайтовый, но позволяющий понять, что происходит в мире утечек, канал «Утечки информации» от компании DLBI.

Есть канал, довольно тяжёлый технически, но очень круто рассказывающий о том, что происходит в киберкриминале. Он называется SecAtor. Могу также порекомендовать канал моего товарища YAH — Yet another hacker channel. Тот же журнал «Хакер» до сих пор выходит, и там крутые статьи.

Можно читать и Habr, хотя про безопасность там мало, и её там в последнее время очень сильно не любят, судя по комментариям. Хотя я до сих пор не могу понять почему.

Есть известное противостояние IT и ИБ, потому что ИБ постоянно пытается заставить IT сделать что-то безопаснее и мешает им, условно говоря, спокойно жить. А IT постоянно пытается от этого всего отбиваться и не давать безопасности как-то контролировать себя. Думаю, зря. Ведь гораздо лучше жить по принципу из известного фильма: «Я помогаю тебе, ты помогаешь мне, а вместе мы делаем общее дело».

Научитесь: Профессия Специалист по кибербезопасности с нуля

Узнать больше

Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

- прекращение работы организации;

- сбой систем управления;

- уничтожение данных.

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

К первой относятся:

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

Читайте также: Узнайте, как выбрать подрядчика по ИБ

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Читайте также: Пентест VS Аудит ИБ: что эффективнее.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

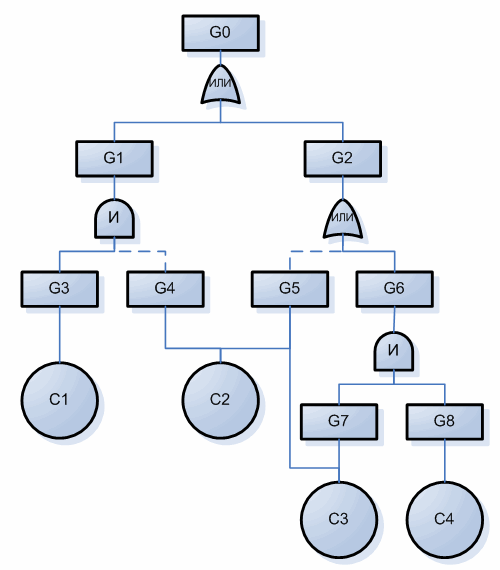

Деревья атак

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

- Устранение последствий атаки, если она будет успешной.

- Принятие и проработка рисков.

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.

#Cyber Security

#Информационная безопасность

Информационная безопасность

Информационная безопасность (ИБ) – это набор методик и практик по защите информации от внешних и внутренних воздействий на объекте информатизации.

Главная цель ИБ – защита информации и инфраструктуры, которая ее обрабатывает, от потери или утечки данных третьим лицам.

Создание системы ИБ на объекте информатизации основывается на трех принципах.

Обеспечение информационной безопасности

Принципы

Первый принцип – конфиденциальность. Доступ к данным предоставляется по правилу «минимальной необходимой осведомленности». Другими словами, пользователь должен иметь право доступа только к той части информации, которая ему необходимо для выполнения своих служебных обязанностей.

Один из методов выполнения данного принципа – ранжирование (категоризация) данных. Например, внутри организации информация разделяется на 3 типа: публичная, внутренняя и строго конфиденциальная.

Второй принцип – целостность. Информация должна быть защищена от изменений или искажений. Она должна храниться, обрабатываться и передаваться по надежным каналам связи.

Для обеспечения целостности на уровне пользователей используют правило «разграничения полномочий», то есть любое изменение вносится одним пользователем, а подтверждение или отказ – другим. В обязательном порядке ведется протоколирование любых операций в информационной системе.

Третий принцип – доступность. Это значит, что информация должна быть доступна пользователю по мере необходимости. Идеальный вариант 24*7*365.

Данный пункт включает в себя не только человеческий фактор, но и природный (например, цунами или ураган). Информационная система должна обеспечивать доступность при любых условиях.

Средства

В качестве средств защиты информации используют следующее:

- Правовые. На объекте информатизации разрабатывают специальные документы, которыми руководствуются для обеспечения ИБ. Основным является политика ИБ, на основе которого строится защита.

- Организационные. К ним относятся рабочие места сотрудников (компьютеры, ИБП и т. д.), ЦОДы (коммутация, системы хранения данных, вычислительные мощности и т. д.), резервирование (создание дублирующих каналов связи, бэкапирование данных).

- Программные. ПО, которое помогает контролировать действия сотрудников, хранить информацию, обеспечивать надежный доступ к данным.

- Технические. Специализированное оборудование, которое защищает информацию от утечки или взлома. Например, шифрование, двухэтапная процедура аутентификации, виртуальные рабочие среды и т. д.

Обеспечение информационной безопасности в компании заключается в комплексном подходе к построению надежной и отказоустойчивой системы. Вышеперечисленные пункты рекомендованы к реализации на любом объекте информатизации.

Информационная памятка для обучающихся

С каждым годом молодежи в Интернете становиться больше, а школьники одни из самых активных пользователей Рунета. Между тем, помимо огромного количества возможностей, Интернет несет и проблемы. Эта памятка должна помочь тебе безопасно находиться в сети.

Компьютерные вирусы

Компьютерный вирус — это разновидность компьютерных программ, отличительной особенностью которой является способность к размножению. В дополнение к этому, вирусы могут повредить или полностью уничтожить все файлы и данные, подконтрольные пользователю, от имени которого была запущена заражённая программа, а также повредить или даже уничтожить операционную систему со всеми файлами в целом. В большинстве случаев распространяются вирусы через Интернет.

Методы защиты от вредоносных программ:

- Используй современные операционные системы, имеющие серьёзный уровень защиты от вредоносных программ;

- Постоянно устанавливай почти (цифровые заплатки, которые автоматически устанавливаются с целью доработки программы) и другие обновления своей операционной системы. Скачивай их только с официального сайта разработчика ОС. Если существует режим автоматического обновления, включи его;

- Работай на своем компьютере под правами пользователя, а не администратора. Это не позволит большинству вредоносных программ инсталлироваться на твоем персональном компьютере;

- Используй антивирусные программные продукты известных производителей, с автоматическим обновлением баз;

- Ограничь физический доступ к компьютеру для посторонних лиц;

- Используй внешние носители информации, такие как флешка, диск или файл из Интернета, только из проверенных источников;

- Не открывай компьютерные файлы, полученные из ненадёжных источников. Даже те файлы, которые прислал твой знакомый. Лучше уточни у него, отправлял ли он тебе их.

Сети WI-FI

Wi-Fi — это не вид передачи данных, не технология, а всего лишь бренд, марка. Еще в 1991 году нидерландская компания зарегистрировала бренд «WECA», что обозначало словосочетание «WirelessFidelity», который переводится как «беспроводная точность».

До нашего времени дошла другая аббревиатура, которая является такой же технологией. Это аббревиатура «Wi-Fi». Такое название было дано с намеком на стандарт высший звуковой техники Hi-Fi, что в переводе означает «высокая точность».

Да, бесплатный интернет-доступ в кафе, отелях и аэропортах является отличной возможностью выхода в Интернет. Но многие эксперты считают, что общедоступные WiFiсети не являются безопасными.

Советы по безопасности работе в общедоступных сетях Wi-fi:

- Не передавай свою личную информацию через общедоступные Wi-Fiсети. Работая в них, желательно не вводить пароли доступа, логины и какие-то номера;

- Используй и обновляй антивирусные программы и брандмауэр. Тем самым ты обезопасишь себя от закачки вируса на твое устройство;

- При использовании Wi-Fiотключи функцию «Общий доступ к файлам и принтерам». Данная функция закрыта по умолчанию, однако некоторые пользователи активируют её для удобства использования в работе или учебе;

- Не используй публичный WI-FIдля передачи личных данных, например, для выхода в социальные сети или в электронную почту;

- Используй только защищенное соединение через HTTPS, а не HTTP, т.е. при наборе веб-адреса вводи именно «https://»;

- В мобильном телефоне отключи функцию «Подключение к Wi-Fiавтоматически». Не допускай автоматического подключения устройства к сетям Wi-Fiбез твоего согласия.

Социальные сети

Социальные сети активно входят в нашу жизнь, многие люди работают и живут там постоянно, а в Facebookуже зарегистрирован миллиард человек, что является одной седьмой всех жителей планеты. Многие пользователи не понимают, что информация, размещенная ими в социальных сетях, может быть найдена и использована кем угодно, в том числе не обязательно с благими намерениями.

Основные советы по безопасности в социальных сетях:

- Ограничь список друзей. У тебя в друзьях не должно быть случайных и незнакомых людей;

- Защищай свою частную жизнь. Не указывай пароли, телефоны, адреса, дату твоего рождения и другую личную информацию. Злоумышленники могут использовать даже информацию о том, как ты и твои родители планируете провести каникулы;

- Защищай свою репутацию — держи ее в чистоте и задавай себе вопрос: хотел бы ты, чтобы другие пользователи видели, что ты загружаешь? Подумай, прежде чем что-то опубликовать, написать и загрузить;

- Если ты говоришь с людьми, которых не знаешь, не используй свое реальное имя и другую личную информации: имя, место жительства, место учебы и прочее;

- Избегай размещения фотографий в Интернете, где ты изображен на местности, по которой можно определить твое местоположение;

- При регистрации в социальной сети необходимо использовать сложные пароли, состоящие из букв и цифр и с количеством знаков не менее 8;

- Для социальной сети, почты и других сайтов необходимо использовать разные пароли. Тогда если тебя взломают, то злоумышленники получат доступ только к одному месту, а не во все сразу.

Электронные деньги

Электронные деньги — это очень удобный способ платежей, однако существуют мошенники, которые хотят получить эти деньги.

Электронные деньги появились совсем недавно и именно из-за этого во многих государствах до сих пор не прописано про них в законах.

В России же они функционируют и о них уже прописано в законе, где их разделяют на несколько видов — анонимные и не анонимные. Разница в том, что анонимные — это те, в которых разрешается проводить операции без идентификации пользователя, а в неанонимных идентификации пользователя является обязательной.

Также следует различать электронные фиатные деньги (равны государственным валютам) и электронные нефиатные деньги (не равны государственным валютам).

Основные советы по безопасной работе с электронными деньгами:

- Привяжи к счету мобильный телефон. Это самый удобный и быстрый способ восстановить доступ к счету. Привязанный телефон поможет, если забудешь свой платежный пароль или зайдешь на сайт с незнакомого устройства;

- Используй одноразовые пароли. После перехода на усиленную авторизацию тебе уже не будет угрожать опасность кражи или перехвата платежного пароля;

- Выбери сложный пароль. Преступникам будет не просто угадать сложный пароль. Надежные пароли — это пароли, которые содержат не менее 8 знаков и включают в себя строчные и прописные буквы, цифры и несколько символов, такие как знак доллара, фунта, восклицательный знак и т.п. Например, StROng!;;

- Не вводи свои личные данные на сайтах, которым не доверяешь.

Электронная почта

Электронная почта — это технология и предоставляемые ею услуги по пересылке и получению электронных сообщений, которые распределяются в компьютерной сети. Обычно электронный почтовый ящик выглядит следующим образом: имя_пользователя@имя_домена. Также кроме передачи простого текста, имеется возможность передавать файлы.

Основные советы по безопасной работе с электронной почтой:

- Надо выбрать правильный почтовый сервис. В Интернете есть огромный выбор бесплатных почтовых сервисов, однако лучше доверять тем, кого знаешь и кто первый в рейтинге;

- Не указывай в личной почте личную информацию. Например, лучше выбрать «музыкальный_фанат@» или «рок2013» вместо «тема13»;

- Используй двухэтапную авторизацию. Это когда помимо пароля нужно вводить код, присылаемый по SMS;

- Выбери сложный пароль. Для каждого почтового ящика должен быть свой надежный, устойчивый к взлому пароль;

- Если есть возможность написать самому свой личный вопрос, используй эту возможность;

- Используй несколько почтовых ящиков. Первый для частной переписки с адресатами, которым ты доверяешь. Это электронный адрес не надо использовать при регистрации на форумах и сайтах;

- Не открывай файлы и другие вложения в письмах даже если они пришли от твоих друзей. Лучше уточни у них, отправляли ли они тебе эти файлы;

- После окончания работы на почтовом сервисе перед закрытием вкладки с сайтом не забудь нажать на «Выйти».

Кибербуллинг или виртуальное издевательство

Кибербуллинг — преследование сообщениями, содержащими оскорбления, агрессию, запугивание; хулиганство; социальное бойкотирование с помощью различных интернет-сервисов.

Основные советы по борьбе с кибербуллингом:

- Не бросайся в бой. Лучший способ: посоветоваться как себя вести и, если нет того, к кому можно обратиться, то вначале успокоиться. Если ты начнешь отвечать оскорблениями на оскорбления, то только еще больше разожжешь конфликт;

- Управляй своей киберрепутацией;

- Анонимность в сети мнимая. Существуют способы выяснить, кто стоит за анонимным аккаунтом;

- Не стоит вести хулиганский образ виртуальной жизни. Интернет фиксирует все твои действия и сохраняет их. Удалить их будет крайне затруднительно;

- Соблюдай свой виртуальную честь смолоду;

- Игнорируй единичный негатив. Одноразовые оскорбительные сообщения лучше игнорировать. Обычно агрессия прекращается на начальной стадии;

- Бан агрессора. В программах обмена мгновенными сообщениями, в социальных сетях есть возможность блокировки отправки сообщений с определенных адресов;

- Если ты свидетель кибербуллинга. Твои действия: выступить против преследователя, показать ему, что его действия оцениваются негативно, поддержать жертву, которой нужна психологическая помощь, сообщить взрослым о факте агрессивного поведения в сети.

Мобильный телефон

Современные смартфоны и планшеты содержат в себе вполне взрослый функционал, и теперь они могут конкурировать со стационарными компьютерами. Однако, средств защиты для подобных устройств пока очень мало. Тестирование и поиск уязвимостей в них происходит не так интенсивно, как для ПК, то же самое касается и мобильных приложений.

Современные мобильные браузеры уже практически догнали настольные аналоги, однако расширение функционала влечет за собой большую сложность и меньшую защищенность.

Далеко не все производители выпускают обновления, закрывающие критические уязвимости для своих устройств.

Основные советы для безопасности мобильного телефона:

- Ничего не является по-настоящему бесплатным. Будь осторожен, ведь когда тебе предлагают бесплатный контент, в нем могут быть скрыты какие-то платные услуги;

- Думай, прежде чем отправить SMS, фото или видео. Ты точно знаешь, где они будут в конечном итоге?

- Необходимо обновлять операционную систему твоего смартфона;

- Используй антивирусные программы для мобильных телефонов;

- Не загружай приложения от неизвестного источника, ведь они могут содержать вредоносное программное обеспечение;

- После того как ты выйдешь с сайта, где вводил личную информацию, зайди в настройки браузера и удали cookies;

- Периодически проверяй какие платные услуги активированы на твоем номере;